Utilizzate spesso l’apertura dei link direttamente dalle notifiche del vostro smartphone Android? Fareste bene a fare attenzione, perché un “bug” del sistema operativo (in parte presente anche su iOS) potrebbe lasciare spazio a ingegnosi tentativi di phishing e truffe. Vediamo di che si tratta.

I link aperti dalle notifiche potrebbero non essere ciò che sembrano

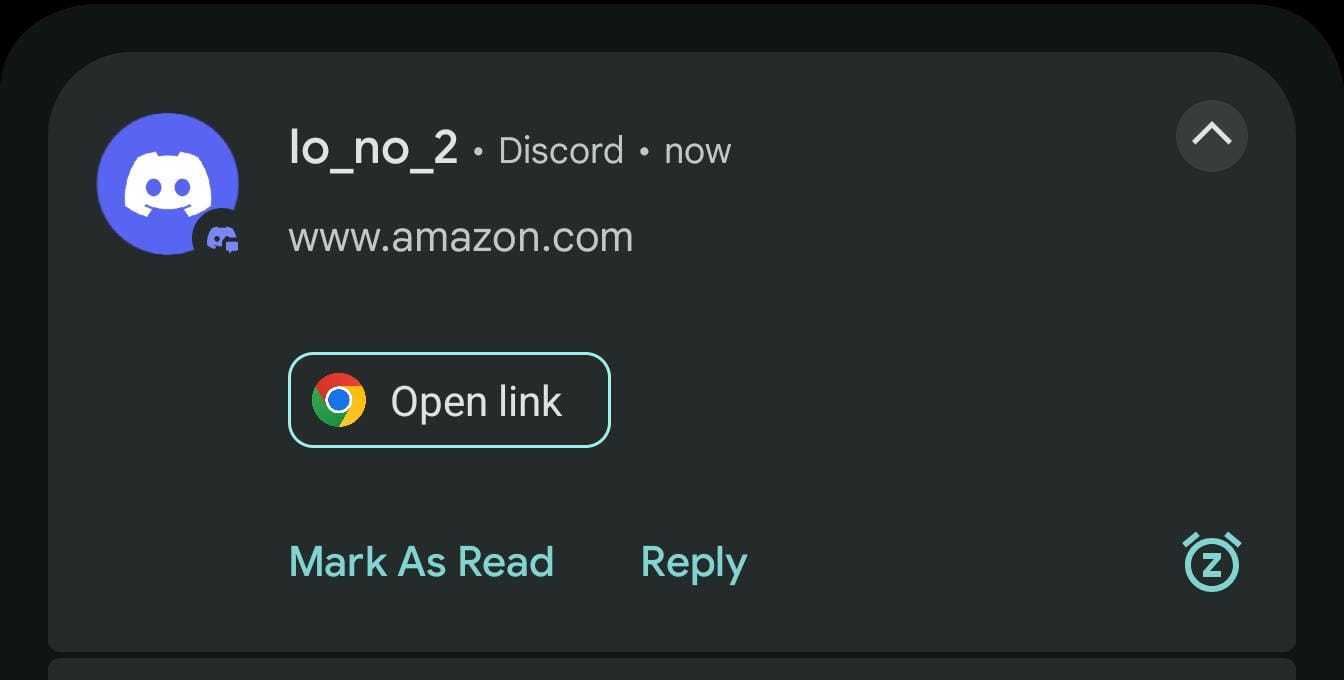

Come probabilmente saprete, su Android è presente un’utile funzione che mostra automaticamente un pulsante per aprire link contenuti nei messaggi: in questo modo è possibile aprire i link direttamente dalle notifiche, senza necessariamente passare dall’applicazione (WhatsApp, Messaggi e così via). Questo metodo nasconde però un potenziale problema, segnalatoci da un ricercatore di cybersecurity.

Le notifiche di Android non sono in grado di gestire correttamente alcuni caratteri Unicode, e questo può causare incongruenze tra ciò che viene visualizzato e ciò che viene effettivamente utilizzato dai suggerimenti automatici. Attraverso questo “trucchetto”, i malintenzionati potrebbero far aprire link diversi da quelli visualizzati, sfruttando la cosa per tentativi di phishing o anche per innescare deep link.

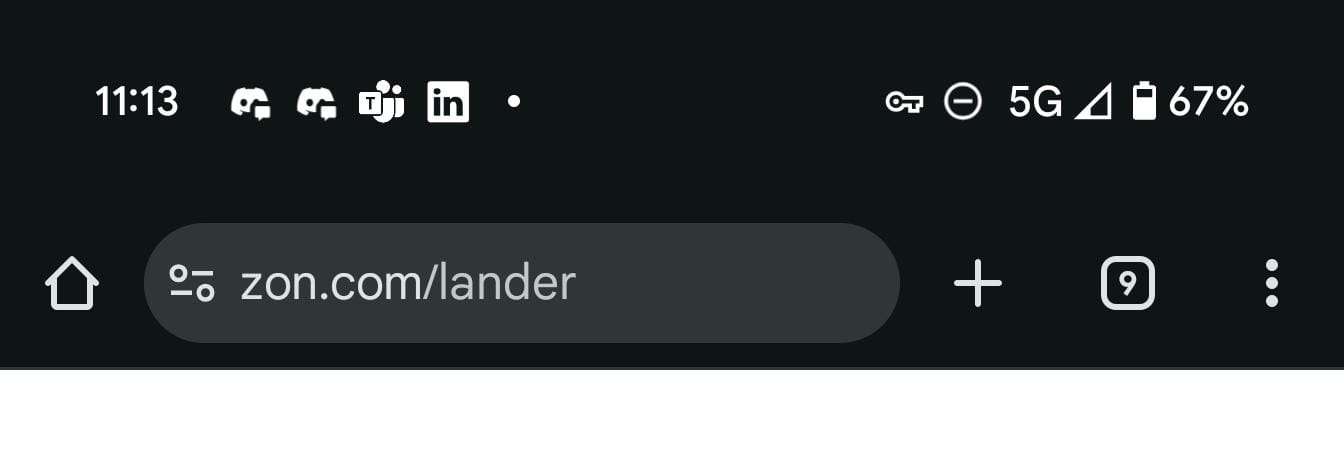

Nell’esempio mostrato dal ricercatore, possiamo vedere una notifica che sembrerebbe suggerire l’apertura di un link di Amazon (www.amazon.com), ma che in realtà nasconde una bella fregatura. Toccando “Apri link” si viene infatti portati al sito “zon.com” (un sito vuoto, al momento). Come è possibile? Come accennato, il problema risiede nel modo in cui Android gestisce alcuni caratteri Unicode nelle notifiche: questi caratteri non vengono filtrati o elaborati in modo coerente, causando una discrepanza tra ciò che viene visualizzato e ciò che il motore di suggerimenti analizza.

Riprendendo l’esempio, il testo effettivo del messaggio era “ama[]zon.com“, dove “[]” rappresenta un carattere Unicode invisibile (U+200B). Il sistema Android riconosce solo “zon.com” come valido, mentre l’utente visualizza amazon.com: la conseguenza è l’apertura di un link diverso da quello che ci si aspetta.

Lo stesso comportamento può indurre gli utenti ad attivare link ad app o deep link con l’inganno. Ecco un esempio chiarificatore:

Il testo effettivo è “wired.[]com/something-here-[]wa.me/1234567890?text=provola“, e il sistema considera invece “wa.me/1234567890?text=provola“, avviando di conseguenza WhatsApp con un messaggio precompilato. Questo accade perché richiama un deep link all’interno dell’app di messaggistica che apre una schermata specifica, in questo caso una finestra di chat con il numero 1234567890 e il messaggio “provola”. Questa tipologia di link potrebbe rivelarsi pericolosa, se sfruttata da malintenzionati: possono infatti essere utilizzati impropriamente per attivare comportamenti indesiderati dell’app, soprattutto con le app che (purtroppo) non richiedono una conferma da parte dell’utente con i deep link (tra le quali WhatsApp, Telegram, Instagram, Discord e Slack).

In questo caso è più semplice accorgersi che qualcosa non quadra, visto che viene mostrata l’icona di WhatsApp e non quella del browser. Per rendere l’attacco meno rilevabile, i malintenzionati potrebbero però affidarsi a URL abbreviati (come TinyURL), che reindirizzano nascondendo l’indirizzo reale. Ecco un esempio in tal senso: il testo della notifica è “wired.[]com/found-vulnerability-[]tinyurl.com/cardarella“, con quest’ultima parte che rimanda in realtà a “whatsapp://call-phone-number?phone=1234567890“, che fa partire una chiamata WhatsApp.

E Google?

I test sono stati svolti con diversi modelli (Google Pixel 9 Pro XL con Android 16, Google Pixel 9 Pro con Android 15, Samsung Galaxy S25 con Android 15 e Samsung Galaxy S21 Ultra con Android 14), e tutti hanno evidenziato il problema. Il ricercatore lo ha prontamente segnalato a Google lo scorso 11 marzo 2025: la casa di Mountain View lo ha catalogato come di gravità moderata e non ha ancora risolto la questione.

Speriamo che Big G decida di metterci mano il prima possibile, perché le potenzialità per pericolosi attacchi di phishing (e non solo) ci sono tutte. Vi consigliamo per ora di fare maggiore attenzione ai link suggeriti da Android: non date per scontato siano legittimi, soprattutto se provengono da contatti sospetti.

Chiudiamo con una nota riguardante iOS e iPadOS, giusto per confronto. Sull’OS di Apple avviene qualcosa di simile, ma con un dettaglio molto rilevante: il sistema divide l’URL in corrispondenza del carattere Unicode invisibile, ma la parte corrispondente del link viene formattata con un colore e una sottolineatura diversi, rendendo più semplice per l’utente individuare il comportamento anomalo.

Per maggiori dettagli sulla questione potete consultare questo link (tranquilli, di questo potete fidarvi).