In diverse occasioni sulle nostre pagine avete letto riguardo l’importanza degli aggiornamenti software per i nostri smartphone, se da un lato le nuove versioni di Android introducono nuove funzionalità, dall’altro gli update mensili di sicurezza ci proteggono contro malware e virus di vario genere.

Negli ultimi tempi abbiamo visto diversi produttori modificare la propria politica in tema di supporto software, rispetto a qualche anno fa infatti la situazione è decisamente migliorata, anche se non tutti gli OEM sono al passo con i tempi; spesso infatti la maggior parte dei brand aggiorna solo i dispositivi di fascia alta, lasciando quelli di fascia media e bassa in balia delle varie insidie del web.

Molti utenti sono portati erroneamente a pensare che non sia poi così importante mantenere aggiornato il proprio dispositivo, ci si nasconde dietro il “tanto io non ho niente da nascondere”, dando per scontato che siano altri le vittime predilette degli hacker.

In realtà abbiamo visto a più riprese come non sia esattamente così, negli ultimi tempi, tanto per fare qualche esempio, abbiamo visto il nuovo malware Brokewell, il malware SoumniBot che sfrutta una falla di Android per non essere rilevato, tre applicazioni contenenti il malware XploitSPY, 28 app VPN gratuite infette sul Google Play Store, o ancora diversi altri software reperibili dallo store di Google che contenevano il trojan bancario Anatsa.

Oggi vi parliamo di un malware Android open source denominato “Rafel RAT“, ampiamente utilizzato in oltre 120 campagne di hacking, che prende di mira proprio i dispositivi più datati e non più supportati dal produttore.

Motorola edge 60, 8/256 GB

50+50+10MP, 6.67'' pOLED 120Hz, Batteria 5200mAh, ricarica 68W, Android 15

Il malware Rafel RAT ha preso di mira diversi smartphone datati con attacchi ransomware

Quanto stiamo per raccontarvi proviene da un rapporto dei ricercatori Antonis Terefos e Bohdan Melnykov di Check Point e ci mostra quanto possano essere in pericolo gli smartphone non più aggiornati dal punto di vista della sicurezza. Gli sviluppatori hanno rilevato oltre 120 campagne di hacking nelle quali veniva utilizzato il malware Rafel RAT, che consentiva ai criminali informatici di bloccare i dispositivi infetti per poi chiedere un riscatto da pagare tramite Telegram.

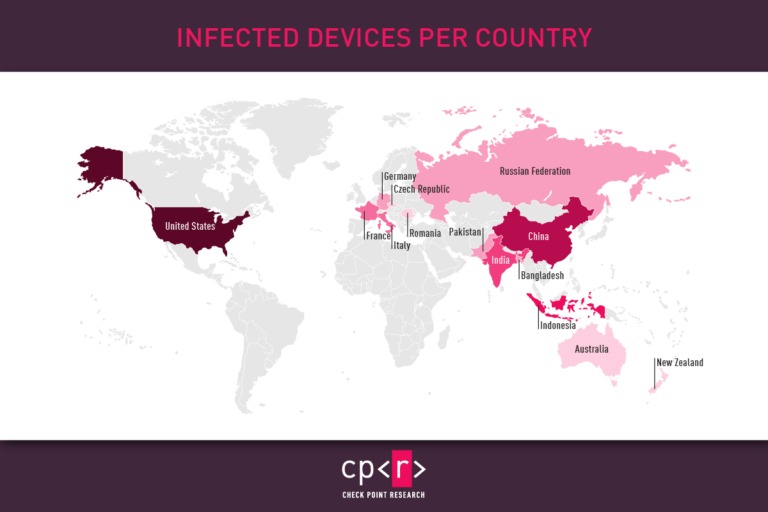

La maggior parte degli attacchi individuati sembrano riconducibili all’Iran e al Pakistan, la cosa preoccupante è che non venivano presi di mira solo gli utenti comuni, ma anche e soprattutto organizzazioni di alto profilo, nello specifico del settore governativo e militare, specialmente provenienti da Stati Uniti, Cina e Indonesia ma non solo, come potete notare dall’immagine qui sotto (figura anche il Bel Paese).

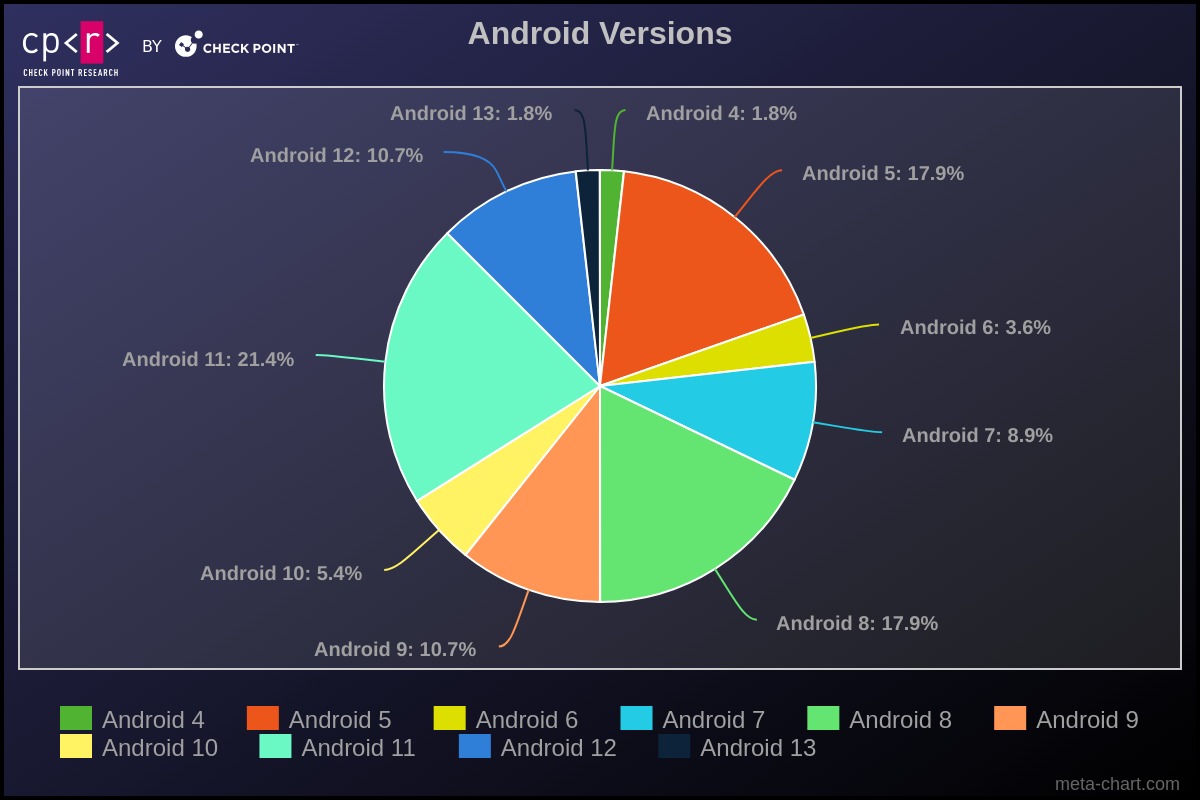

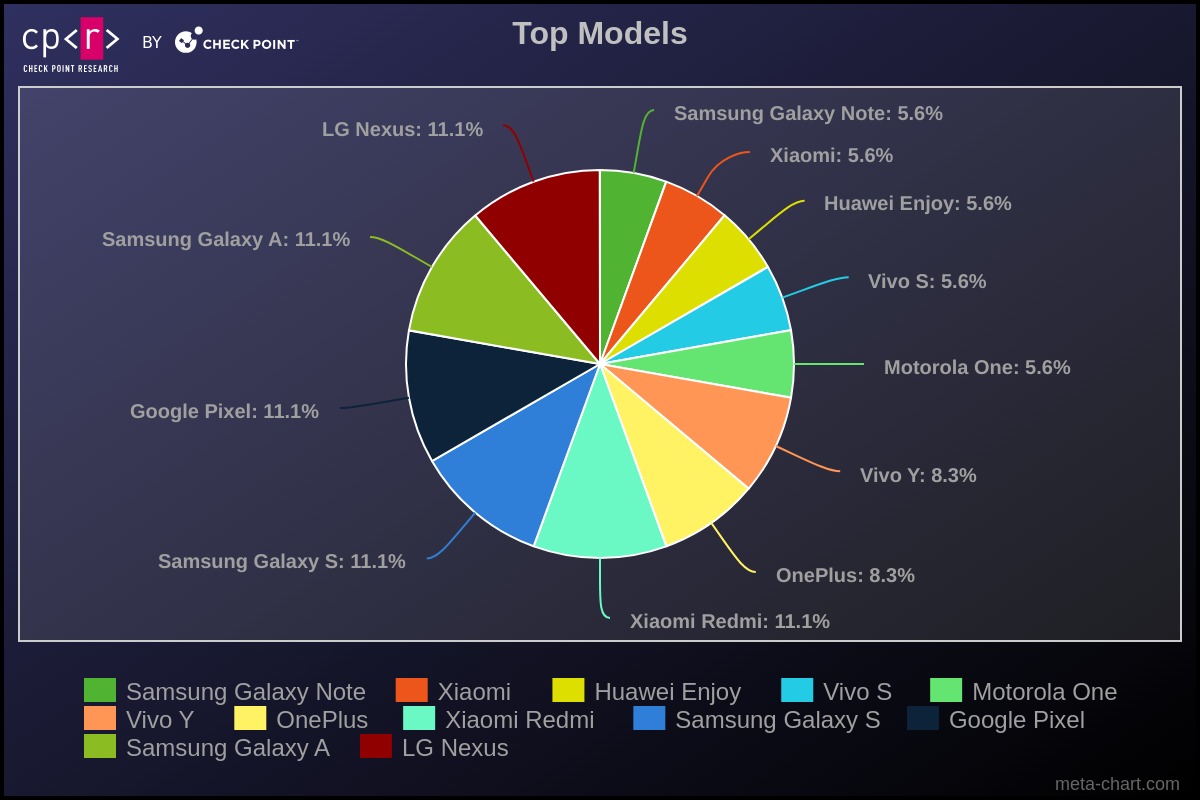

Come anticipato, il malware prendeva di mira dispositivi datati e non al passo con gli ultimi aggiornamenti di sicurezza, spesso equipaggiati con versioni del sistema operativo ormai giunte alla fine del proprio ciclo vitale; la maggior parte degli attacchi è stato condotto nei confronti di smartphone con Android 11 o versioni precedenti, dispositivi appartenenti a differenti brand come Samsung, Google, Xiaomi, Redmi, Motorola, OnePlus, vivo e Huawei.

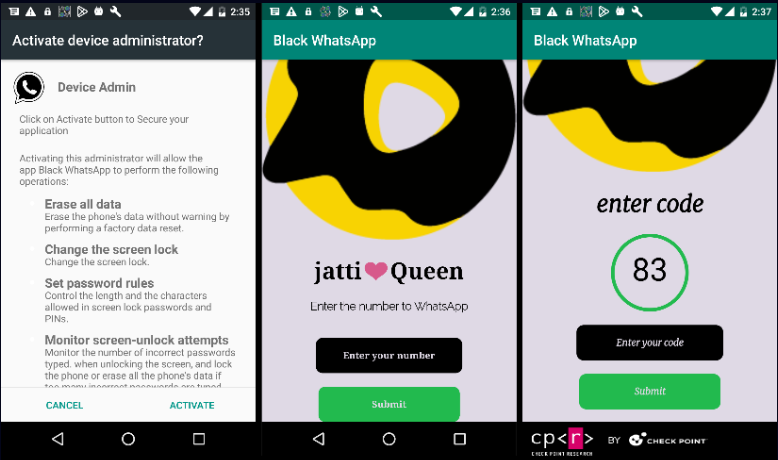

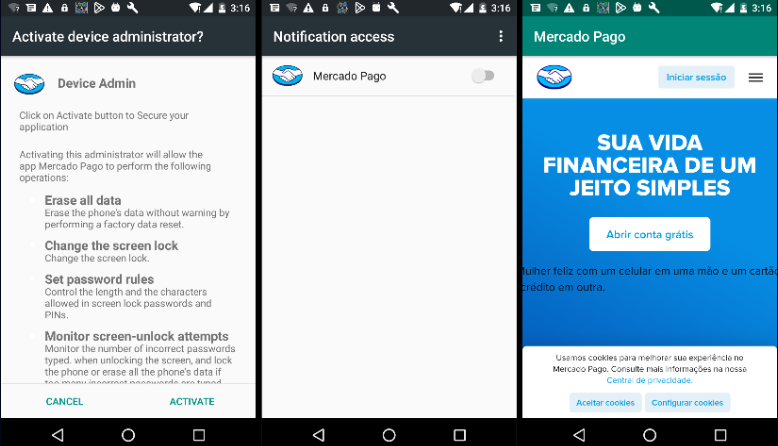

Stando a quanto condiviso, il malware veniva diffuso attraverso varie metodologie, molte delle quali sfruttavano la notorietà di famosi software come Instagram, WhatsApp, piattaforme di e-commerce o app antivirus per indurre le persone a scaricare APK dannosi. Durante l’installazione delle false app venivano richiesti tutta una serie di permessi necessari al malware per svolgere il proprio compito, inclusa l’esenzione dall’ottimizzazione della batteria per poter funzionare in background.

Una volta infettato il dispositivo il software era in grado di effettuare diverse operazioni, avviare il processo di crittografia dei file, eliminare tutti i file nel percorso specificato, bloccare lo schermo del dispositivo rendendolo inutilizzabile, trasmettere tutti gli SMS (e i codici 2FA) al server di comando e controllo (C2), trasmettere la posizione del dispositivo in tempo reale al server C2 e molto altro, potendo di fatto prendere il totale controllo dello smartphone.

Il comportamento del malware Rafel RAT variava in base alle vittime, nel 10% dei casi sono stati individuati attacchi di tipo ransomware in cui il dispositivo veniva completamente bloccato e reso inutilizzabile, ottenuti i privilegi di amministratore il software provvedeva a crittografare tutti i file presenti nel dispositivo, facendo visualizzare all’utente un messaggio personalizzato sullo schermo in cui veniva chiesto il pagamento di un riscatto.

In conclusione, si tratta dell’ennesimo esempio di come mantenere il proprio smartphone aggiornato sia importante, attacchi di questi tipo infatti sfruttano falle di sicurezza note, che nei dispositivi più recenti vengono risolte attraverso gli update mensili di sicurezza; oltre a ciò, come sempre anche l’utente deve fare la propria parte, evitando di scaricare file APK da fonti poco note e affidabili, nonché evitando di cliccare sui link presenti in messaggi SMS o email di dubbia provenienza.