Ancora una volta torniamo ad occuparci di una brutta piaga che affligge il Google Play Store, luogo generalmente considerato come la fonte più sicura per la ricerca e l’installazione delle app per i dispositivi Android. I ricercatori del team di Zscaler ThreatLabz hanno infatti pubblicato una lunga lista di applicazioni, apparentemente innocue, che celano al loro interno tre pericolosi malware bancari.

Nel seguito, analizzeremo la pericolosità di questi malware, in realtà già noti ai ben informati, chiamati Joker, Facestealer e Coper, e vedremo quali sono le app che vengono sfruttate come tramite per infettare i dispositivi degli utenti ignari.

Joker, Facestealer e Coper sono i malware bancari che si celano in app “innocue” sul Google Play Store

Nonostante le misure di sicurezza sempre crescenti, gli “sviluppatori” riescono ad evolvere le proprie tattiche al fine di caricare, con successo (purtroppo), app pericolose e piene di malware sul Google Play Store.

Queste app che, come anticipato, risultano all’apparenza innocue, coinvolgono al loro interno svariate istanze delle note famiglie di malware bancari Joker, Facestealer e Coper e sono state, per un lasso di tempo, disponibili al download attraverso il Google Play Store: pertanto alcuni ignari utenti potrebbero avere installato tali applicazioni sui propri dispositivi.

Prima di proseguire nell’analisi di questi malware, sottolineiamo che il team di Zscaler ThreatLabz, per fortuna, non si è limitato unicamente a descrivere il problema, il modo di agire dei malware e le app che li celavano; infatti, è stato allertato anche il team Google dedicato alla sicurezza di Android che ha prontamente rimosso queste app dannose dal Google Play Store.

Il nostro consiglio, ovviamente, è quello di disinstallare immediatamente queste app dal vostro dispositivo Android qualora le abbiate sventuratamente installate.

Joker colpisce ancora: ecco come agisce e lista delle app coinvolte

Non è la prima volta che sulle nostre pagine ci ritroviamo a parlare del malware Joker, una delle famiglie di malware più importanti nel panorama Android; nonostante la diffusione e l’ampia letteratura sul caso a disposizione dei membri dei vari team di sicurezza, Joker continua a farsi strada all’interno dell’app store ufficiale di Google, mutando continuamente e riuscendo a sfuggire ai controlli sempre più stringenti.

Joker è progettato per rubare messaggi di testo (SMS), elenchi di contatti e informazioni sul dispositivo, con lo scopo di iscrivere la vittima a servizi WAP (Wireless Application Protocol) di tipo premium, ovvero a pagamento.

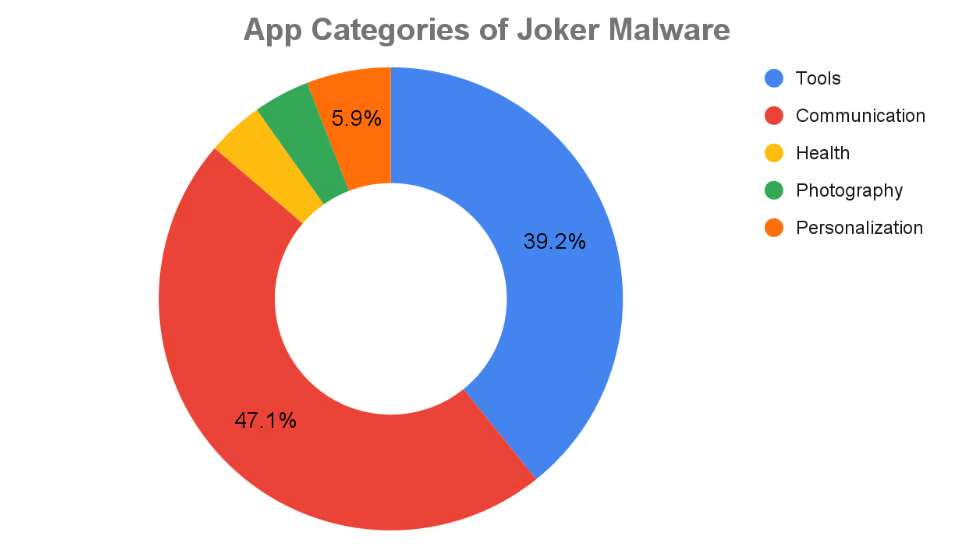

Finora ThreatLabz ha scoperto, sul Play Store, oltre 50 app diverse che veicolavano Joker all’interno dei dispositivi, e il dato allarmante è che, in totale, queste sono state scaricate oltre trecento mila volte: di solito, le app, rientrano in categorie come Comunicazione (47,1%), Strumenti (39,2%), Personalizzazione (5,9%), Fotografia e Salute.

Ecco la lista delle app al cui interno è stato scoperto il malware Joker:

- Simple Note Scanner (com.wuwan.pdfscan)

- Universal PDF Scanner (com.unpdf.scan.read.docscanuiver)

- Private Messenger (com.recollect.linkus)

- Premium SMS (com.premium.put.trustsms)

- Smart Messages (com.toukyoursms.timemessages)

- Text Emoji SMS (messenger.itext.emoji.mesenger)

- Blood Pressure Checker (com.bloodpressurechecker.tangjiang)

- Funny Keyboard (com.soundly.galaxykeyboard)

- Memory Silent Camera (com.silentmenory.timcamera)

- Custom Themed Keyboard (com.custom.keyboardthemes.galaxiy)

- Light Messages (com.lilysmspro.lightning)

- Themes Photo Keyboard (com.themes.bgphotokeyboard)

- Send SMS (exazth.message.send.text.sms)

- Themes Chat Messenger (com.relish.messengers)

- Instant Messenger (com.sbdlsms.crazymessager.mmsrec)

- Cool Keyboard (com.colate.gthemekeyboard)

- Fonts Emoji Keyboard (com.zemoji.fontskeyboard)

- Mini PDF Scanner (com.mnscan.minipdf)

- Smart SMS Messages (com.sms.mms.message.ffei.free)

- Creative Emoji Keyboard (com.whiteemojis.creativekeyboard.ledsloard)

- Fancy SMS (con.sms.fancy)

- Fonts Emoji Keyboard (com.symbol.fonts.emojikeyboards)

- Personal Message (com.crown.personalmessage)

- Funny Emoji Message (com.funie.messagremo)

- Magic Photo Editor (com.amagiczy.photo.editor)

- Professional Messages (com.adore.attached.message)

- All Photo Translator (myphotocom.allfasttranslate.transationtranslator)

- Chat SMS (com.maskteslary.messages)

- Smile Emoji (com.balapp.smilewall.emoji)

- Wow Translator (com.imgtop.camtranslator)

- All Language Translate (com.exclusivez.alltranslate)

- Cool Messages (com.learningz.app.cool.messages)

- Blood Pressure Diary (bloodhold.nypressure.mainheart.ratemy.mo.depulse.app.tracker.diary)

- Chat Text SMS (com.echatsms.messageos)

- Hi Text SMS (ismos.mmsyes.message.texthitext.bobpsms)

- Emoji Theme Keyboard (com.gobacktheme.lovelyemojikeyboard)

- iMessager (start.me.messager)

- Text SMS (com.ptx.textsms)

- Camera Translator (com.haixgoback.outsidetext.languagecameratransla)

- Come Messages (com.itextsms.messagecoming)

- Painting Photo Editor (com.painting.pointeditor.photo)

- Rich Theme Message (com.getmanytimes.richsmsthememessenge)

- Quick Talk Message (mesages.qtsms.messenger)

- Advanced SMS (com.fromamsms.atadvancedmmsopp)

- Professional Messenger (com.akl.smspro.messenger)

- Classic Game Messenger (com.classcolor.formessenger.sic)

- Style Message (com.istyle.messagesty)

- Private Game Messages (com.message.game.india)

- Timestamp Camera (allready.taken.photobeauty.camera.timestamp)

- Social Message (com.colorsocial.message)

Facestealer vuole la vostre credenziali di Facebook

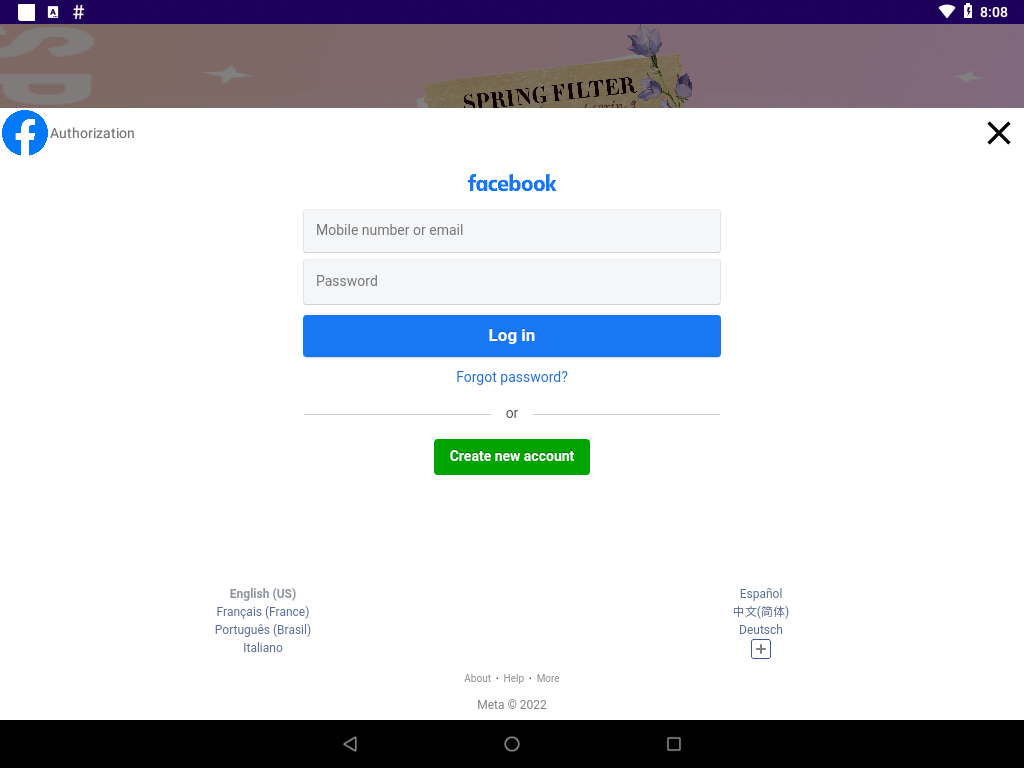

Il malware Facestealer è salito agli onori della cronaca per aver preso di mira gli utenti del social network Facebook tramite schermate di accesso false: una volta infettato il dispositivo, all’utente viene richiesto di accedere a Facebook e non potrà più utilizzare l’app senza inserire le proprie credenziali che verranno prontamente rubate (sia le credenziali che i token di autenticazione) dall’autore del malware stesso.

Sul Google Play Store, il team di ThreatLabz ha scoperto un’app, cam.vanilla.snapp (categoria Strumenti), che iniettava codice java dannoso che rubava le credenziali di Facebook (tramite la pagina di accesso falsa, riportata qui sotto in un esempio) e le indirizzava ad un server esterno. Anche in questo caso, l’app è stata prontamente rimossa ma, prima della rimozione, era stata scaricata e installata ben 5000 volte.

Coper è un trojan che prende di mira le app bancarie

Quanto scritto subito sopra è di per sé abbastanza eloquente: Coper è infatti un trojan che, travestendosi da app legittima e innocua presente sul Google Play Store, una volta installato, scatena l’infezione sul dispositivo ed è in grado di intercettare messaggi di testo (SMS), effettuare richieste USSD (Unstructured Supplementary Service Data) per inviare messaggi, keylogging, bloccare/sbloccare il dispositivo, eseguire ulteriori attacchi, prevenire disinstallazioni e, in sostanza, consentendo ai malintenzionati di assumere il controllo totale del dispositivo infettato, tramite una connessione remota.

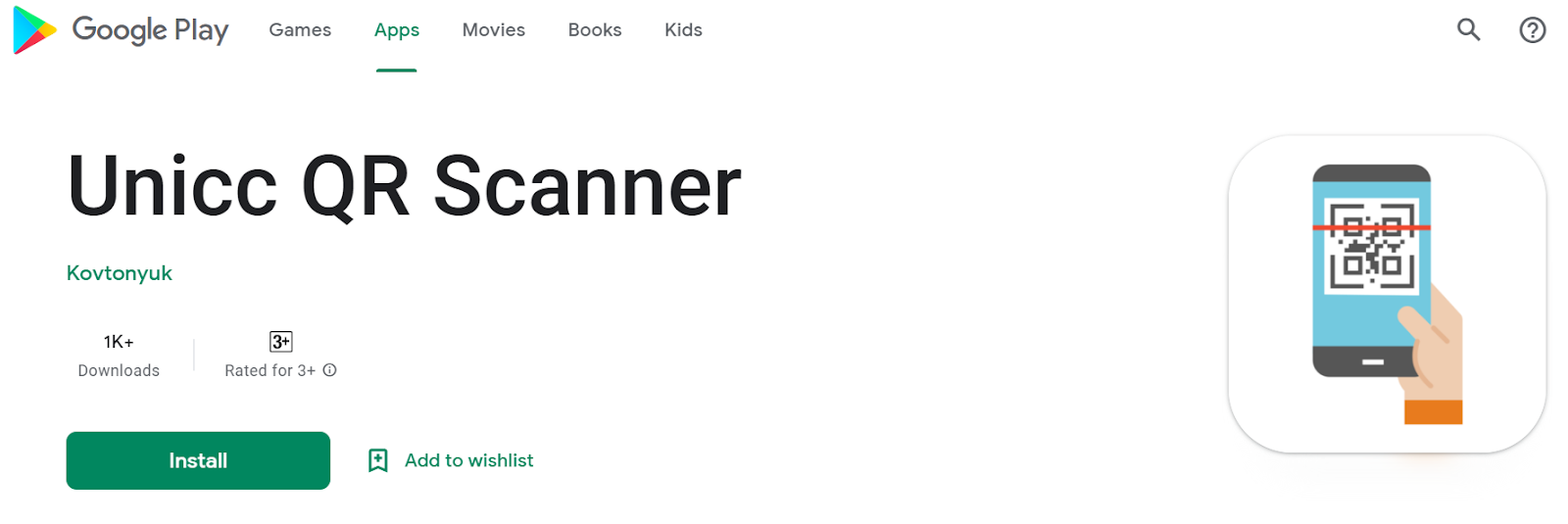

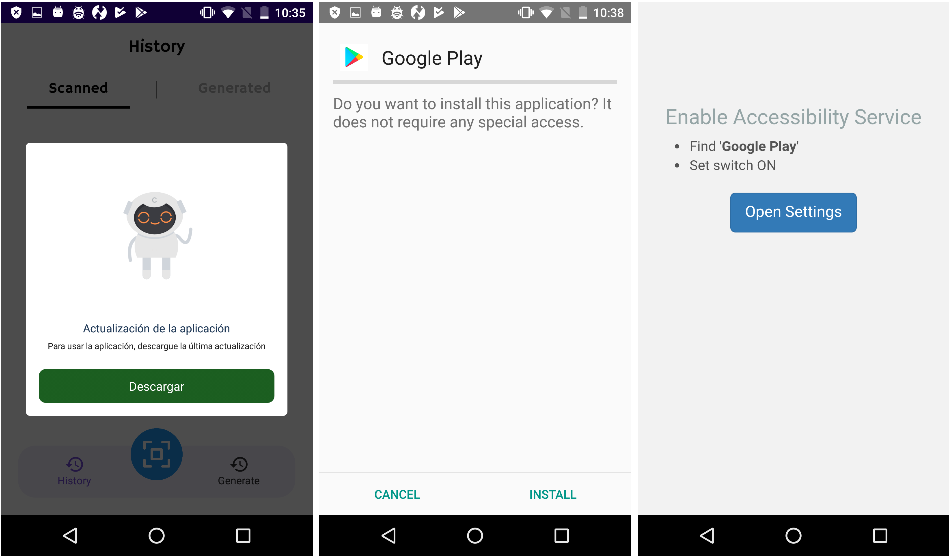

L’obiettivo di infezioni di questo tipo è quello di rubare informazioni utili per potere sottrarre denaro alla vittime. Coper, dunque, si configura come malware bancario per eccellenza. All’interno del Google Play Store, il team di ricerca di ThreatLabz ha scovato un’app chiamata Unicc QR Scanner (com.qrdscannerratedx).

Quest’app, in sostanza, si travestiva da scanner gratuito per codici QR ma, una volta installata, richiedeva immediatamente all’utente di aggiornare l’applicazione e di concedere ulteriori autorizzazioni; seguendo quanto richiesto, di fatto, l’utente apriva le porta, a sua insaputa, al processo di infezione del dispositivo.

Aperta la porta, sul dispositivo venivano iniettate ulteriori porzioni di codice dannoso e altro materiale utile a potere completare il processo che avrebbe permesso di prelevare tutte le informazioni utili per l’accesso ai conti bancari degli utenti.

Cosa puoi fare per proteggerti in questi casi?

Innanzitutto è fondamentale procedere alla immediata disinstallazione delle app tra quelle elencate, veicolo dei malware sopracitati. La semplice eliminazione delle app potrebbe, tuttavia, non essere sufficiente a sbarazzarsi della minaccia, dal momento che alcune righe di codice malevolo potrebbero comunque essere state lasciate all’interno dello smartphone colpito.

Tra le altre misure di sicurezza che vi consigliamo di seguire rientrano:

- Cambiare frequentemente le password dei propri account bancari.

- Sfruttare l’autenticazione a due fattori tramite un secondo dispositivo per rendere più sicuro l’accesso ai vari servizi.

- Verificare la provenienza delle app Android, anche quelle presenti sul Google Play Store, controllando le recensioni degli utenti e, magari, effettuando una ricerca sullo sviluppatore.

Qualora foste interessati ad avere maggiori informazioni su come agiscono questi malware, vi invitiamo a visitare l’articolo sul blog ufficiale di Zscaler (riportato in fonte), all’interno del quale il team di ricerca analizza come agivano la maggior parte di queste app, all’apparenza innocue, contenenti i sopracitati malware.

Potrebbe interessarti anche: App malware su smartphone Android? I consigli per proteggersi