Agli inizi del mese di dicembre dello scorso anno era stato trovato un totale di 36 app, presenti sul Play Store di Google, che eseguivano comportamenti indesiderati. Queste applicazioni si presentavano come strumenti utili per la sicurezza e portavano nomi come Security Defender, Security Keeper, Smart Security, Advanced Boost et similia. Quelle stesse app pubblicizzavano una varietà di funzionalità: scansione, pulizia spazzatura, risparmio della batteria, raffreddamento della CPU, blocco delle app. Ma anche sicurezza dei messaggi, Wi-Fi security e così via.

Ora, le app in questione erano effettivamente in grado di eseguire queste semplici attività, ma non si fermavano ai task promessi. Infatti, raccoglievano di nascosto dati dell’utente, ne tracciavano la posizione e mostravano in maniera aggressiva (e fastidiosa) annunci pubblicitari.

Google era stata opportunamente messa al corrente della situazione relativa alle suddette app, che al momento risultano essere state rimosse dal Play Store.

Analisi tecnica

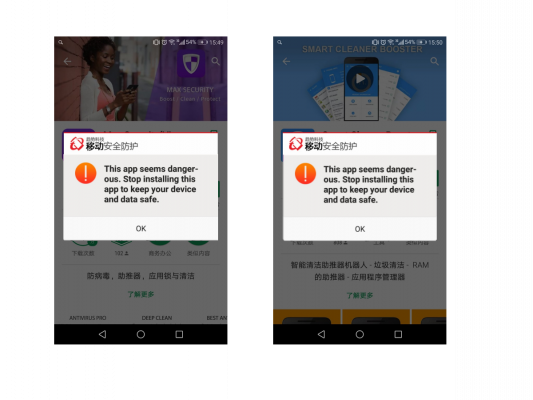

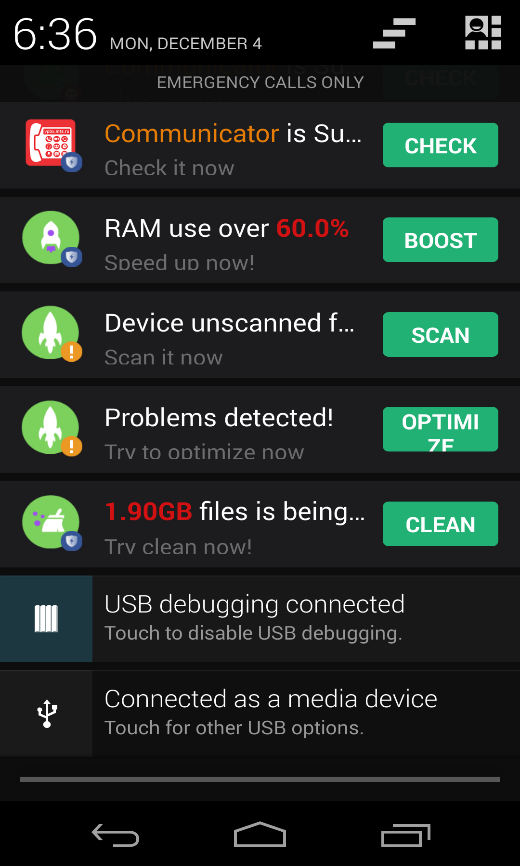

Dopo il primo avvio, tali applicazioni non venivano mostrate nell’elenco delle app del launcher del dispositivo. Allo stesso modo, le relative scorciatoie non comparivano sullo schermo del device. Dal momento che, dunque, le app risultavano nascoste, gli utenti avevano modo di vedere soltanto le notifiche provenienti dalle stesse. Generalmente le applicazioni in questione inviavano all’utente allarmistici avvisi di sicurezza e finestre popup.

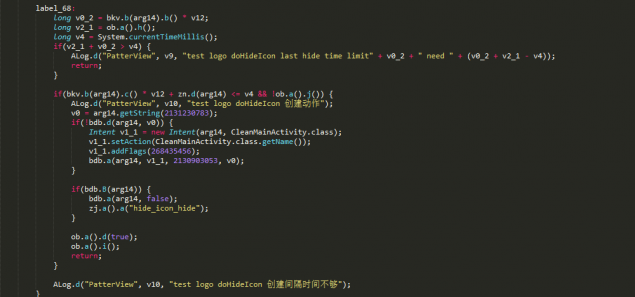

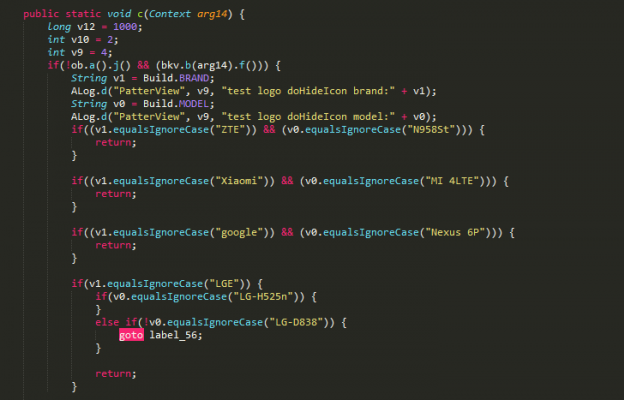

In seguito ad un’ispezione condotta manualmente, è stato riscontrato che si tratta di un comportamento condizionale. Infatti, la funzione “nascondi” del malware è progettata esplicitamente per non operare su specifici device, come viene mostrato dal seguente codice.

La lista dei dispositivi esclusi comprende Google Nexus 6P, Xiaomi Mi 4 LTE, ZTE N958St e LGE LG-H525n. Vi è la possibilità che gli sviluppatori del malware fossero consapevoli che una simile tattica non avrebbe funzionato su questi device. Oppure più semplicemente volevano evitare di essere sottoposti a controlli da Google Play durante i periodi di ispezione.

Notifiche false

Ad ogni modo, una volta che l’app fosse stata in esecuzione, l’utente di sarebbe ritrovato ad essere bombardato con notifiche di “sicurezza” ed altri messaggi provenienti dal malware. Dopo aver sottoposto a controllo il codice originale, è stato riscontrato che la maggior parte dei risultati dei rilevamenti visualizzati nelle notifiche erano falsi. Ad esempio, qualora l’utente avesse installato un’altra app, quest’ultima sarebbe stata immediatamente notificata come sospetta. O ancora, l’utente si sarebbe ritrovato notifiche del tipo “10.0 GB files are being wasted”, richiedendo di conseguenza il compimento di qualche azione.

Tuttavia i dati mostrati da queste notifiche erano falsi, venivano aggiunti soltanto per conferire “legittimità” all’app stessa.

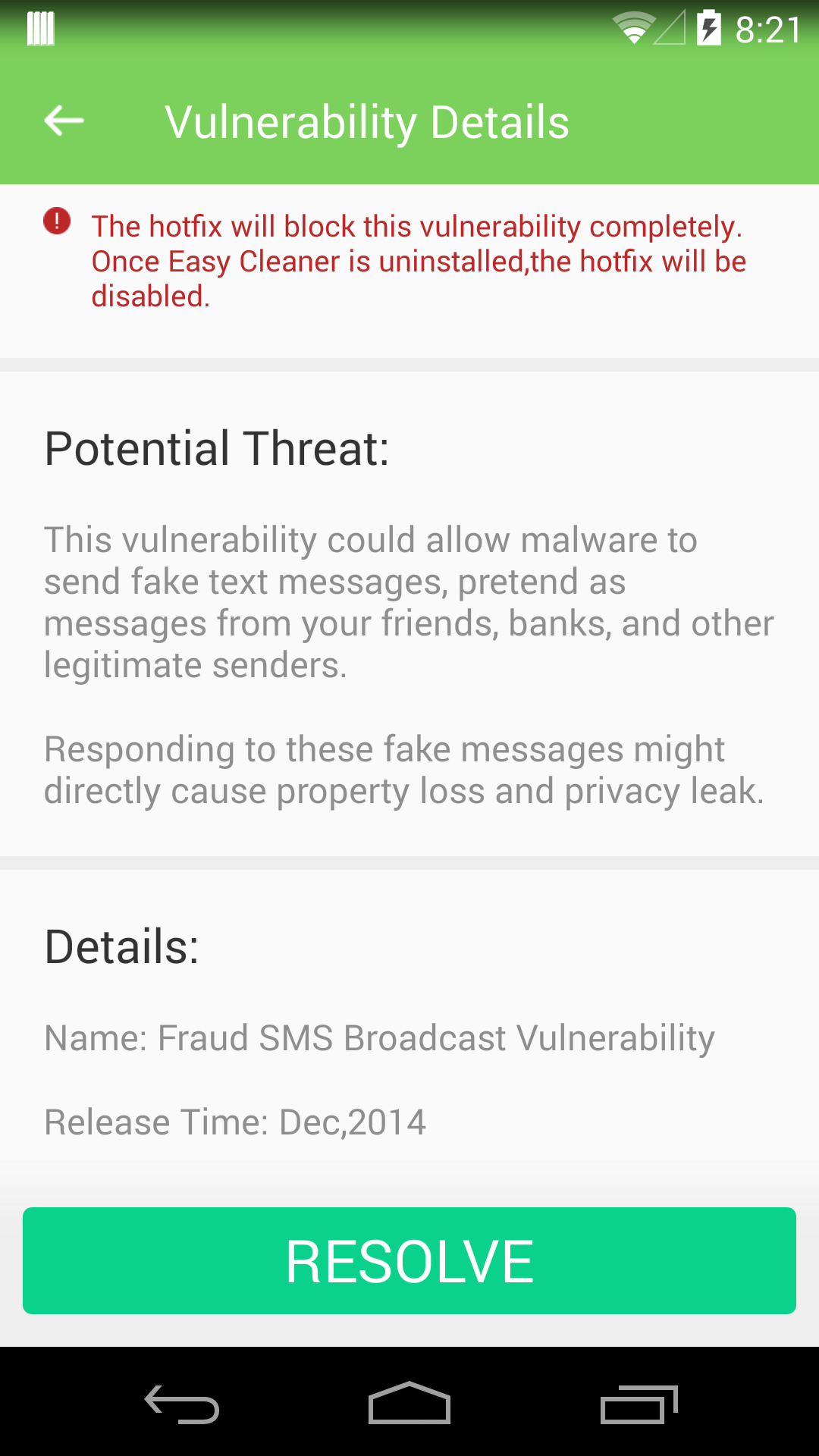

Gli sviluppatori di queste applicazioni si spingevano anche oltre al fine di rendere le loro notifiche più credibili. Prendete ad esempio la precedente immagine. Qualora l’utente avesse fatto clic sul pulsante per risolvere la vulnerabilità “Fraud SMS Broadcast” rilevata, allora l’app avrebbe mostrato una semplice animazione relativa all’avvenuta risoluzione del problema. Così facendo, il malcapitato utente sarebbe stato portato a credere che l’app funzionasse in maniera corretta e non si sarebbe insospettito.

Raccolta di dati dell’utente e ads

Tuttavia, dal momento che l’app inviava questo genere di notifiche, era anche in grado di raccogliere dati personali della vittima, compresi dettagli specifici sulla sua posizione, per inviarli ad un server remoto.

Inoltre, quando l’utente veniva bombardato di notifiche, venivano mostrati anche vari differenti annunci. Gli ads aggressivi venivano mostrati in molti scenari diversi. Ad esempio dopo che l’app aveva invitato notifiche per sbloccare lo schermo del device o quando l’utente veniva invitato a collegare il caricabatterie. Evidentemente tra i focus principali dell’app c’erano la visualizzazione degli annunci e la “click fraud”.

Agli utenti veniva chiesto di accettare un EULA (end-user license agreement), che riportava le informazioni che sarebbero state raccolte ed usate dall’app. Ma è possibile comunque affermare che l’app abusasse della privacy, dal momento che la raccolta e trasmissione di dati personali non è in alcun modo correlata alle funzionalità della stessa.

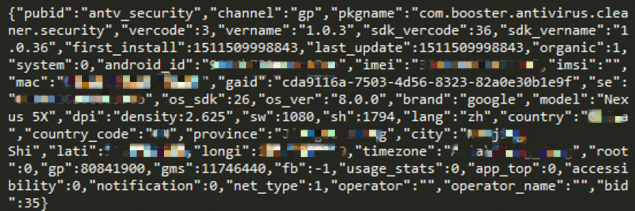

L’app era in grado di effettuare l’upload di informazioni relative ai dati dell’utente, alle app installate, agli allegati, nonché informazioni operative dell’utente e dati su eventi ad un server remoto.

Le app potevano anche raccogliere dati privati come ID Android, indirizzo Mac, IMSI (che identifica l’operatore di rete), informazioni su OS, brand e modello del device, specifiche del dispositivo, lingua, informazioni sulla posizione, dati su app installate come Google Play o Facebook. L’app rilevava quali autorizzazioni fossero state concesse e quali invece no, statistiche di utilizzo, accessibilità e leggeva la barra delle notifiche.

In conclusione

Per tenere al sicuro i vostri dispositivi mobile ed i vostri dati importanti, ci sono alcuni step di base da seguire. Aggiornate sempre software ed applicazioni per avere le ultime patch. Scaricate app solo da fonti attendibili e, anche in quel caso, fate sempre attenzione a ciò che scaricate. Prestate attenzione a ciò che condividete online, assicurandovi di controllare le impostazioni relative alla privacy di tutte le app e piattaforme che utilizzate. Tenete d’occhio le autorizzazioni richieste dalle app, concedendo solo quelle essenziali al funzionamento delle stesse.