Ci risiamo, a distanza di un giorno dall’ultimo resoconto su un’applicazione del Play Store infettata da un malware, oggi torniamo a trattare lo stesso argomento; la società di sicurezza Cleafy ha infatti riferito dell’ennesima app, scaricata più di 10.000 volte, che era in grado di installare da remoto un trojan deputato al furto di password, messaggi di testo e altri dati degli utenti. Vediamo di cosa si tratta.

Il trojan TeaBot ritorna sul Play Store

Il trojan in questione, TeaBot o Anatsa, fece la sua comparsa per la prima volta nel maggio 2021, all’epoca il suo scopo principale era quello di rubare i dati bancari degli utenti; a inizio mese la società Cleafy ha riferito di aver individuato nuovamente TeaBot nascosto in un’altra applicazione presente sul Play Store. L’applicazione in questione si chiama QR Code & Barcode Scanner, ed è già stata rimossa dallo store di Big G in seguito alla segnalazione della società.

Come sempre più spesso accade, l’app in questione funzionava in maniera legittima e richiedeva pochi permessi per il funzionamento, cosa che di sicuro ha potuto trarre in inganno gli utenti meno esperti; in seguito all’installazione, veniva notificata la presenza di un aggiornamento che però non veniva effettuato come di consueto tramite il Play Store, ma veniva scaricato da due repository GitHub appositamente create che, a loro volta, provvedevano all’installazione di TeaBot sugli smartphone degli utenti.

Dalla sua prima comparsa il malware in questione è “migliorato” notevolmente, la società infatti afferma che “una delle maggiori differenze, rispetto ai campioni scoperti nel… maggio 2021, è l’aumento di applicazioni mirate che ora includono applicazioni di home banking, applicazioni assicurative, portafogli crittografici e scambi crittografici. In meno di un anno, il numero di applicazioni targettizzate da TeaBot è cresciuto di oltre il 500%, passando da 60 target a oltre 400“.

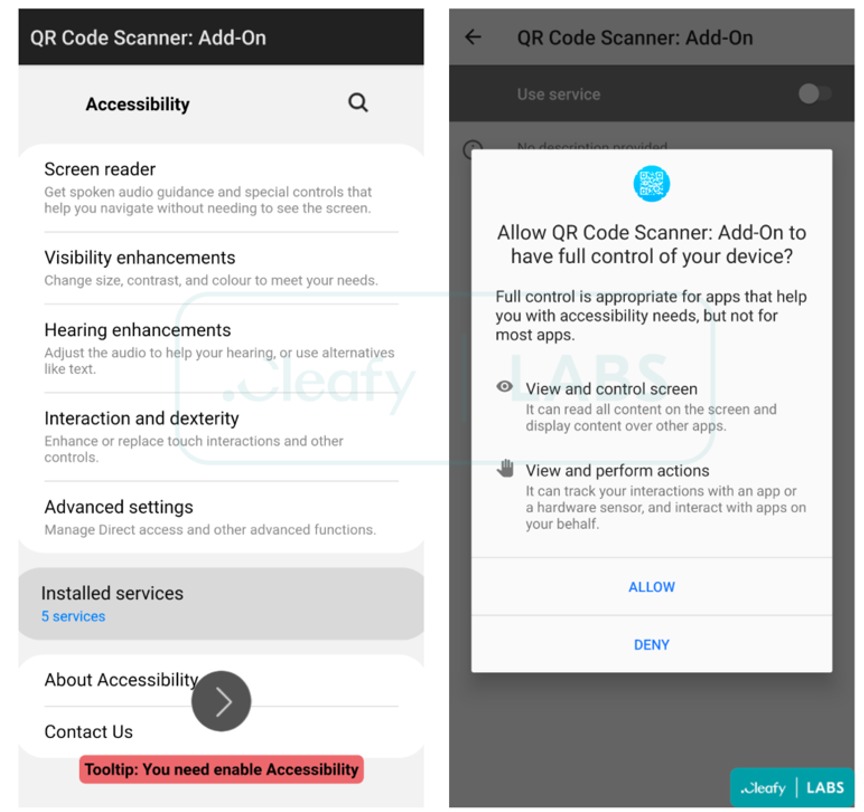

Una volta scaricato l’aggiornamento, l’applicazione richiedeva le autorizzazioni per i servizi di accessibilità, al fine di ottenere privilegi quali:

- Schermo di visualizzazione e controllo: utilizzato per recuperare informazioni sensibili come credenziali di accesso, SMS, codici 2FA dallo schermo del dispositivo.

- Visualizza ed esegui azioni: utilizzato per accettare diversi tipi di autorizzazioni, subito dopo la fase di installazione, e per eseguire azioni dannose sul dispositivo infetto.

Insomma, nonostante Play Protect di Google, sentiremo ancora parlare di applicazioni dannose diffuse tramite lo store ufficiale; rimane comunque buona norma limitarsi a scaricare app solo dal Play Store, magari tentando di affidarsi a sviluppatori ed aziende del campo conosciuti, nonché avere anche un occhio più critico nei confronti delle recensioni.