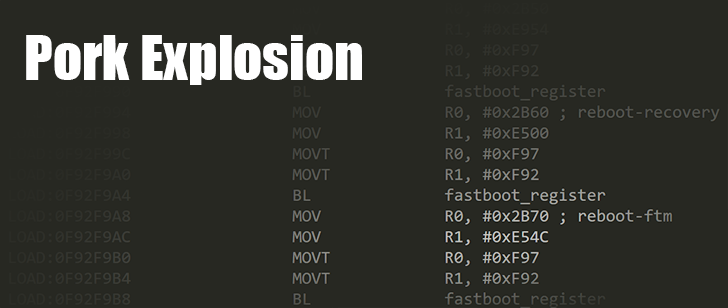

Il capitolo sicurezza è sempre uno dei più chiacchierati quando si parla di Android, tanto che periodicamente viene scoperta una nuova minaccia. Oggi vi parliamo di Pork Explosion. No, non si tratta di un nuovo modo di cucinare i suini, bensì è il nome di una inedita backdoor che è stata scoperta da jcase, nickname di Jon Sawyer, sviluppatore noto per aver prodotto alcuni tool come Sunshine e PwnMyMoto.

Non tutti i dispositivi sarebbero affetti da Pork Explosion, ma solamente alcuni, ed in particolare alcuni modelli prodotti da Foxconn, la nota compagnia taiwanese di cui si avvalgono molti produttori di prima grandezza come Samsung, LG ed Apple. Tuttavia niente paura: al momento sono stati individuati solo due modelli affetti da questa vulnerabilità: si tratta di Nextbit Robin e di InFocus M810. Naturalmente nei prossimi giorni se ne scopriranno altri, ma probabilmente si tratterà di smartphone poco diffusi alle nostre latitudini.

Parliamo dunque di Pork Explosion. Con uno specifico comando, il dispositivo vulnerabile può essere mandato in “Factory Test Mode”, dove il SELinux sarà disattivato automaticamente, e adb non chiederà il permesso all’accesso ai computer sconosciuti perchè sarà in modalità root. Non entriamo troppo nei dettagli di come può essere sfruttata questa backdoor, ma lasciamo questo link ai più esperti di voi per saperne di più. Gli altri sappiano che con questo exploit una persona mediamente esperta sarà in grado, con un po’ di pazienza, persino di superare la crittografia dello smartphone.

Come proteggersi da Pork Explosion dunque? Al momento non c’è ancora alcuna soluzione, quindi se siete in possesso di uno dei due terminali sopra menzionati vi invitiamo caldamente a rivolgervi all’azienda produttrice segnalando il problema e chiedendo un rimedio quanto più celere possibile.