Una vulnerabilità spuntata nel 2019 e legata al motore di sintesi vocale può ancora creare grossi problemi ai dispositivi Android. La questione sembra riguardare i dispositivi Samsung Galaxy, ma come stiamo per scoprire va a toccare anche Google. In che modo? Procediamo con ordine.

Motore sintesi vocale Samsung: l’origine del problema

Un exploit di qualche anno fa può risultare tuttora pericoloso per tutti gli smartphone Samsung, inclusi i più recenti lanciati nel 2022 come Samsung Galaxy S22, Galaxy Z Fold4 e Galaxy Z Flip4. L’origine del problema è legata all’app Text-to-Speech (TTS), in italiano Motore sintesi vocale Samsung: nel 2019 venne scoperta la vulnerabilità CVE-2019-16253, che affliggeva l’app nella versione 3.0.02.7 e che consentiva a un eventuale malintenzionato di ottenere i privilegi di sistema localmente.

In poche parole, l’app TTS di Samsung avrebbe accettato tutti i dati provenienti dal motore TTS, e di conseguenza sarebbe stato possibile passare a quest’ultimo una libreria che poi sarebbe arrivata all’app, per essere caricata ed eseguita con i privilegi di sistema. Questo problema venne risolto facendo in modo che l’app TTS verificasse i dati provenienti dal motore. Allora perché ne stiamo parlando?

Con Android 10, Google introdusse la possibilità di eseguire il rollback di un’applicazione installandola con il parametro “ENABLE_ROLLBACK”, che consente all’utente di ripristinare una vecchia versione di un’app installata sul dispositivo. Secondo quanto riferito da XDA e dal Senior Member K0mraid3, una “svista” avrebbe permesso che questo si estendesse all’app Motore sintesi vocale di Samsung su qualsiasi dispositivo Galaxy in circolazione: di conseguenza, nonostante quella vecchia versione dell’app non sia mai stata a bordo dei più recenti dispositivi e il problema sia stato risolto con versioni più recenti, l’exploit risulta ancora accessibile forzando il rollback alla release “incriminata”. Sembra che il tutto possa essere dovuto al flag “-d” aggiunto al comando adb durante l’installazione della vecchia app TTS: questo dovrebbe funzionare solo per le app di cui è possibile eseguire il debug, ma secondo Esper funziona anche per le altre, e proprio per questo motivo l’app TTS può essere sottoposta a un downgrade forzato. Per approfondire la questione dal punto di vista tecnico vi consigliamo di rivolgervi a XDA.

Segui Samsung Italia su Telegram, ricevi news e offerte per primo

La risposta di Samsung e il coinvolgimento di Google

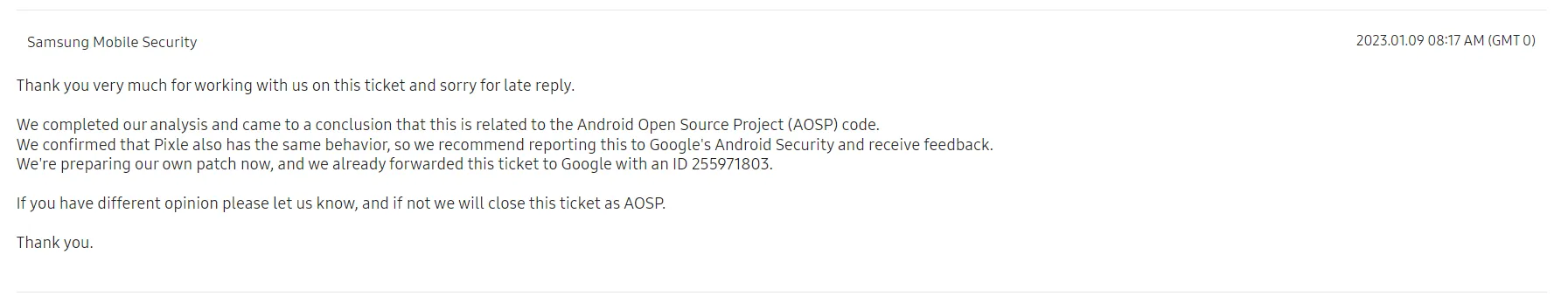

Samsung è stata informata del problema lo scorso ottobre. Quando K0mraid3 ha provato a chiedere spiegazioni questo gennaio, ha ottenuto una risposta, se vogliamo, ancora più preoccupante. Il produttore sud-coreano sostiene che il problema riguardi l’AOSP e ha chiesto di rivolgersi anche a Google, visto che lo stesso problema affligge gli smartphone Google Pixel. Samsung ha comunque dichiarato di essere al lavoro su una patch e di aver interpellato la casa di Mountain View.

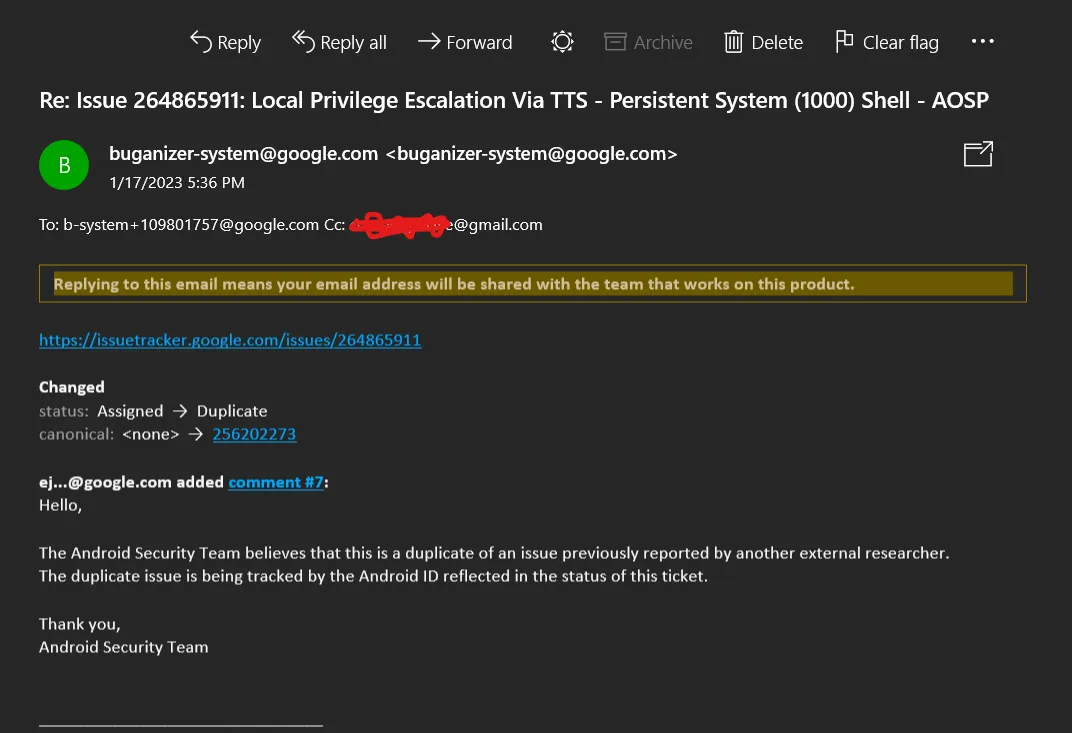

L’Android Security Team ha confermato di essere a conoscenza del problema, già segnalatogli, per l’appunto, dalla stessa Samsung e da un altro ricercatore esterno, ma per il momento non è chiaro come Google affronterà la cosa e quando sarà risolto definitivamente il tutto.

K0mraid3 sostiene che il modo migliore per proteggersi è sfruttare l’exploit e utilizzarlo autonomamente: in questo modo, nessun altro utente sarebbe in grado di caricare una seconda libreria nel motore TTS. Altrimenti è possibile disattivare il Motore di sintesi vocale, accettando però tutte le conseguenze del caso.

Rimaniamo in attesa di novità da parte di Samsung e di Google: continuate a seguirci per restare aggiornati sulla questione.

Potrebbe interessarti: Fotocamere sotto il display: fallimento annunciato?