Torniamo a trattare un argomento che, sebbene in diverse occasioni sia poco attenzionato dagli utenti, riveste un’importanza fondamentale per i nostri dispositivi e per tutto quello che li circonda: la sicurezza. Avete letto in svariate occasioni sulle nostre pagine di malware, virus e problemi di vario tipo che inficiando la sicurezza dei nostri smartphone; recentemente per esempio abbiamo visto tre applicazioni contenenti il malware XploitSPY, 28 app VPN gratuite infette sul Google Play Store, o ancora diversi altri software reperibili dallo store di Google che contenevano il trojan bancario Anatsa.

Oggi grazie al lavoro dei ricercatori di Kaspersky, diamo uno sguardo ad un nuovo malware che utilizza un approccio leggermente differente da quelli canonici per non essere rilevato, sfruttando al contempo una falla del sistema operativo Android.

DREAME L40 Ultra AE

Robot Aspirapolvere Lavapavimenti, 19.000 Pa, Pulizia moci con Acqua Calda a 75°C

Il malware SoumniBot elude il rilevamento degli smartphone Android per rubare i dati sensibili degli utenti

SoumniBot è un nuovo malware bancario individuato dai ricercatori menzionati in apertura, a differenza di altri software simili però quello in questione utilizza un approccio leggermente differente per eludere i sistemi di sicurezza e non essere rilevato, potendo agire indisturbato sugli smartphone degli ignari utenti.

Per chi non lo sapesse, ogni app Android viene fornita con un file XML manifest che si trova nella directory principale e contiene varie informazioni: dichiara i vari componenti dell’app, le autorizzazioni, le funzionalità hardware e software richieste, i servizi, i ricevitori di trasmissione e i fornitori di contenuti.

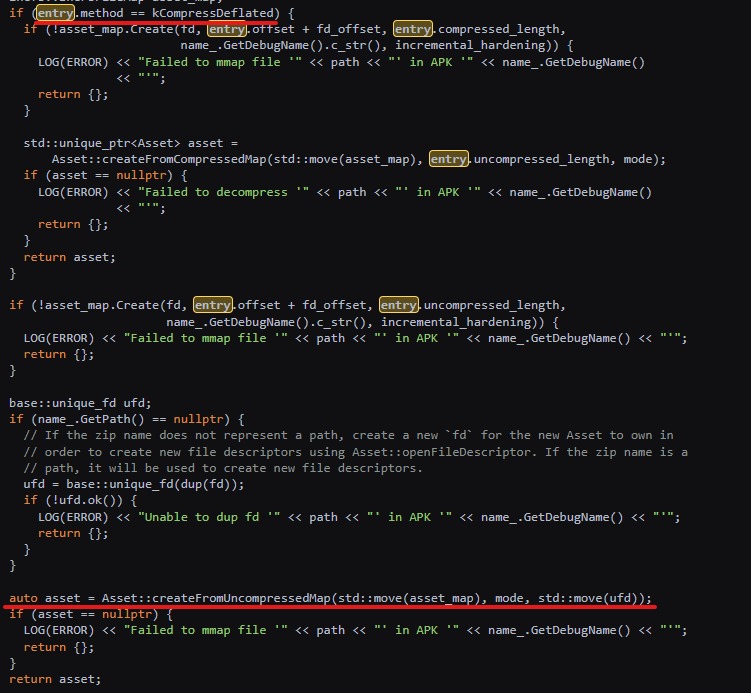

Il malware in questione, al fine di ingannare gli strumenti di sicurezza ed eludere l’analisi utilizza tre diversi metodi che implicano la manipolazione della compressione e delle dimensioni del file manifest, per aggirare i controlli:

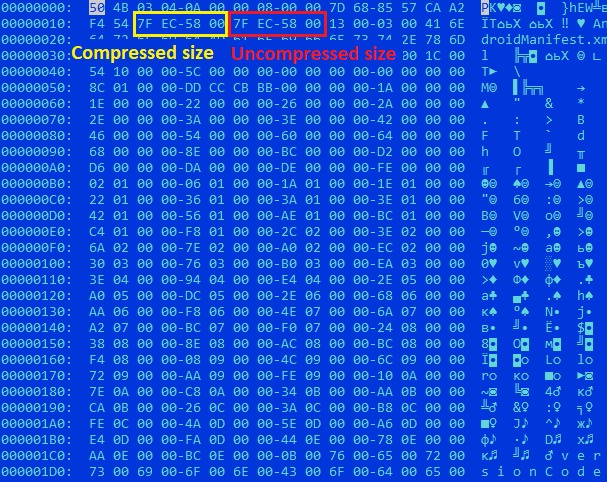

- Metodo 1 -> SoumniBot utilizza un valore di compressione non valido durante la decompressione del file manifest dell’APK, differente dai valori standard (0 o 8) previsti dalla libreria Android “libziparchive”. A causa di un bug il parser dell’APK di Android non considera questi valori come inaccettabili, ma li riconosce come dati non compressi consentendo all’APK di aggirare i controlli di sicurezza e continuare l’esecuzione sul dispositivo.

- Metodo 2 -> il malware riporta erroneamente la dimensione del file manifest nell’APK, fornendo un valore maggiore della cifra effettiva; visto che il file nel passaggio precedente è stato contrassegnato come non compresso, viene copiato direttamente dall’archivio e il resto dei dati “sovrapposti” vengono ignorati (questi dati non danneggiando direttamente il dispositivo, ma svolgono un ruolo cruciale nel confondere gli strumenti di analisi del codice)

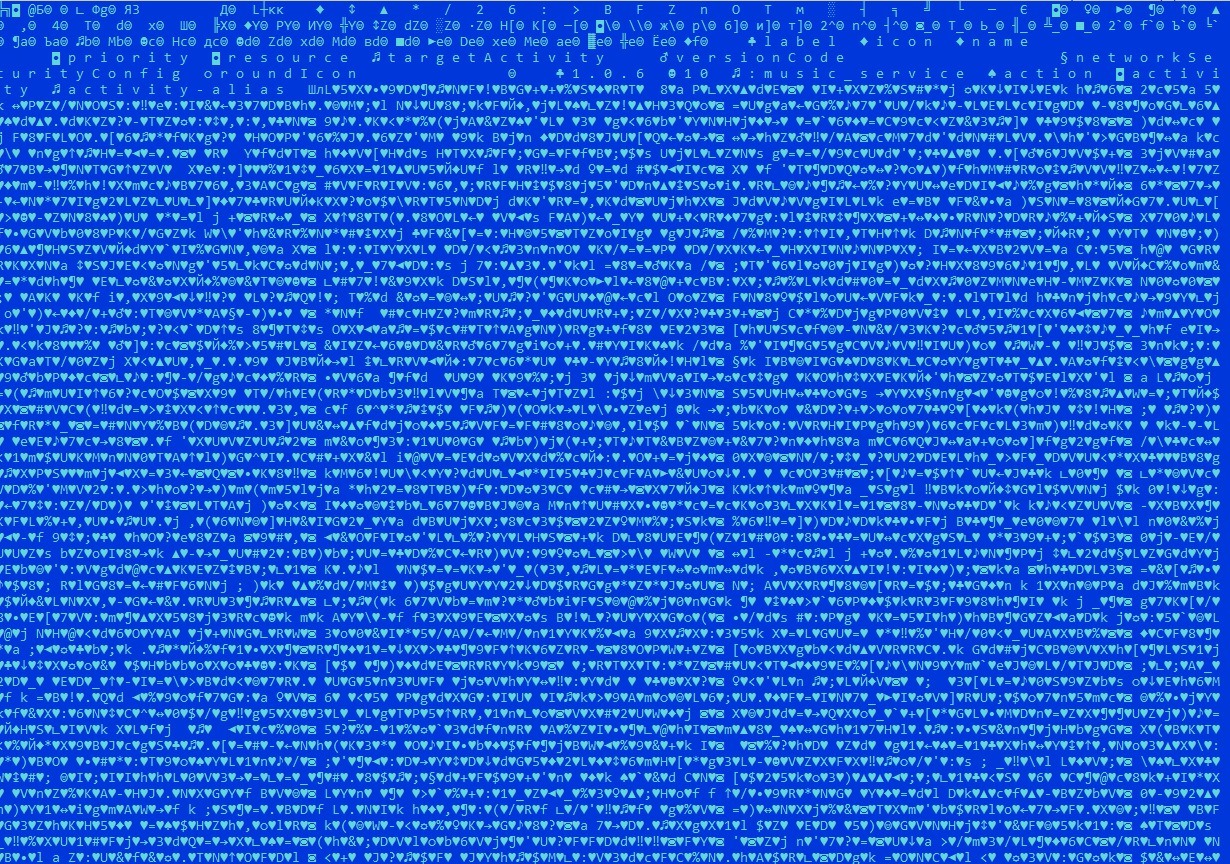

- Metodo 3 -> il terzo metodo prevede di utilizzare stringhe molto lunghe per i nomi degli spazi dei nomi XML nel file manifest, così da rendere molto difficile il controllo degli strumenti di analisi automatizzati, che spesso non dispongono di memoria sufficiente per elaborarli.

Quando il malware SoumniBot infetta un dispositivo, richiede i suoi parametri di configurazione da un indirizzo server codificato e invia informazioni di profilazione per il dispositivo infetto; in seguito avvia un servizio dannoso che si riavvia ogni 16 minuti se interrotto e trasmette i dati rubati alla vittima ogni 15 secondi tra cui indirizzi IP, elenchi di contatti, dettagli dell’account, messaggi SMS, foto, video e certificati digitali bancari online.

Per rubare i dati degli utenti dai loro smartphone il software riceve una serie di comandi tramite un server MQTT, questi comandi sono inoltre in grado di far svolgere al malware altri compiti come l’eliminazione dei contatti esistenti o l’aggiunta di nuovi, l’invio di un messaggio SMS, l’impostazione dei livelli di volume della suoneria, l’attivazione o disattivazione della modalità silenziosa e della modalità debug sul dispositivo.

Al momento non è chiaro come il malware venga veicolato ma sembra che sia presente su store Android di terze parti e siti web non sicuri, SoumniBot prende di mira principalmente gli utenti coreani e una volta infettato lo smartphone di turno nasconde la sua icona così da rendere più difficile la sua individuazione e rimozione.

In merito alla vicenda i colleghi di BleepingComputer hanno contattato Google per un commento e un portavoce ha risposto con la seguente dichiarazione:

In base al nostro rilevamento attuale, su Google Play non è stata trovata alcuna app contenente questo malware. Gli utenti Android sono automaticamente protetti dalle versioni conosciute di questo malware da Google Play Protect, che è attivo per impostazione predefinita sui dispositivi Android con Google Play Services.

Google Play Protect può avvisare gli utenti o bloccare app note per manifestare comportamenti dannosi, anche quando tali app provengono da fonti esterne a Play.