Per quanto Google investi ingenti risorse per proteggere Android da malware, troyan e virus, purtroppo qualche volta capita che un’applicazione dannosa possa bypassare i sistemi di sicurezza di Google Play Protect ed essere veicolata attraverso il Play Store.

Le app bancarie in mano agli hacker

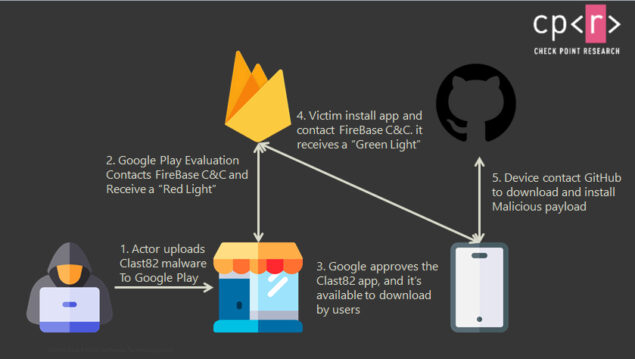

Questo è quello che hanno scoperto i ricercatori di Check Point Research analizzando “Clast82“, un dropper – programma sviluppato per diffondere malware all’interno di uno smartphone – che una volta installato procedeva al caricamento (da remoto) di un secondo malware.

Clast82 agiva come porta di ingresso di “AlienBot Banker“, ovvero un malware sviluppato per prendere di mira le applicazioni bancarie presenti sul telefono della vittima riuscendo anche ad aggirare le verifiche a due fattori. Inoltre, Clast82 faceva affidamento anche su un trojan secondario di accesso remoto (MRAT) che, tramite TeamViewer, permetteva all’hacker di entrare in possesso del telefono della vittima.

Ecco come agiva il malware secondo Check Point Research:

- la vittima scaricava il malware contenuto all’interno di una delle applicazioni presenti sul Play Store;

- Clast82 comunicava con il server remoto per ricevere i primi comandi di azione;

- Clast82 scaricava i componenti aggiuntivi (malware) e li installava sul dispositivo Android;

- l’hacker rubava le credenziali bancarie per accedere ai conti personali.

La lista delle applicazioni dannose

I ricercatori di Check Point Research hanno pubblicato la lista delle applicazioni Android che contenevano il malware Clast82:

- Cake VPN

- Pacific VPN

- eVPN

- BeatPlayer

- QR/Barcode Scanner MAX

- Music Player

- tooltipnatorlibrary

- QRecorder

Fortunatamente Google, dopo aver appreso della scoperta il 28 gennaio 2021, lo scorso 9 febbraio ha provveduto a rimuoverle dal Play Store.