Questa settimana, May Ying Tee e Martin Zhang di Symantec Threat Intelligence hanno rivelato di aver segnalato a Google un gruppo di 25 applicazioni Android dannose disponibili tramite Google Play Store che eludono il rilevamento durante lo screening di sicurezza.

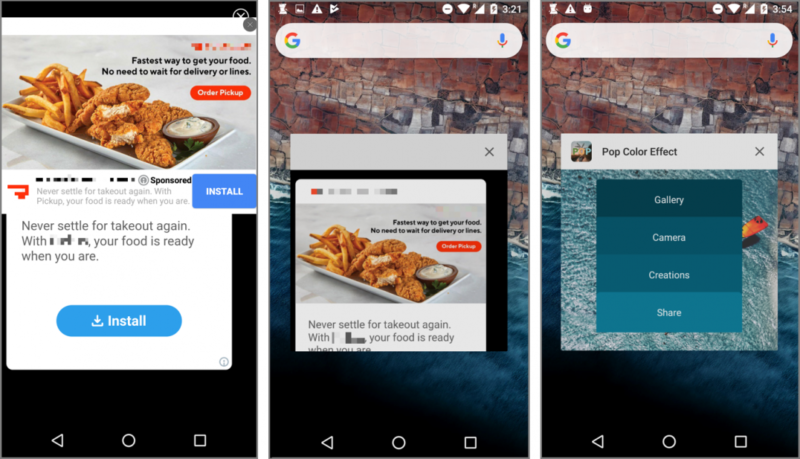

Al primo avvio dopo l’installazione queste applicazioni scaricano in remoto un file di configurazione dannoso che le nascondono alla vista dell’utente in modo che quest’ultimo se ne dimentichi, per poi iniziare a visualizzare annunci a pieno schermo anche quando le app sono state chiuse, come potete vedere negli esempi sottostanti.

Queste app sono state pubblicate negli ultimi 5 mesi con 22 diversi account sviluppatore e scaricate dal Play Store più di 2,1 milioni di volte. May e Zhang sostengono che le similitudini emerse nel loro codice suggeriscono che gli sviluppatori potrebbero far parte della stessa organizzazione o almeno utilizzare la stessa base di codice sorgente.

May e Zhang ritengono inoltre che lo sviluppatore crei deliberatamente una copia dannosa di un’app di tendenza nella speranza che gli utenti la scarichino convinti che si tratti di quella legittima.

I ricercatori di Symantec spiegano che le parole chiave associate all’attività dannosa, incluso il codice per nascondere l’icona dell’app, siano crittografate nel file di configurazione, a prova dello sforzo da parte degli autori di malware per evitare il rilevamento basato su regole da parte degli scanner antivirus.

Gli annunci a schermo intero vengono visualizzati a intervalli casuali senza che gli utenti abbiano modo di risalire a quale sia l’app responsabile, la quale continua a rimanere installata nel dispositivo generando entrate pubblicitarie per i loro sviluppatori.