Alcuni malware riescono a riadattarsi, scomparendo per qualche mese per poi tornare alla carica con obiettivi o metodi diversi: questo è il caso di TeaBot e FluBot, trojan (ri)scoperti dai ricercatori Bitdefender in questi giorni. Vediamo come attaccano in modo da sapere come difenderci.

Ancora malware alla carica con TeaBot e FluBot: scovarli non è difficile con un po’ di attenzione

Abbiamo già conosciuto TeaBot e FluBot in questi mesi, malware che si nascondono all’interno di applicazioni apparentemente innocue e che si diffondono perlopiù tramite SMS, inviati da dispositivi già compromessi con l’intento di attaccarne altri. Si tratta sostanzialmente di trojan bancari, che provano a rubare dati di accesso ai conti, ma anche contatti, SMS e altri tipi di dati privati: tra le loro capacità abbiamo anche quella di comandare e controllare proprio i messaggi, cosa che gli consente di adattarsi a seconda di banche e Paesi.

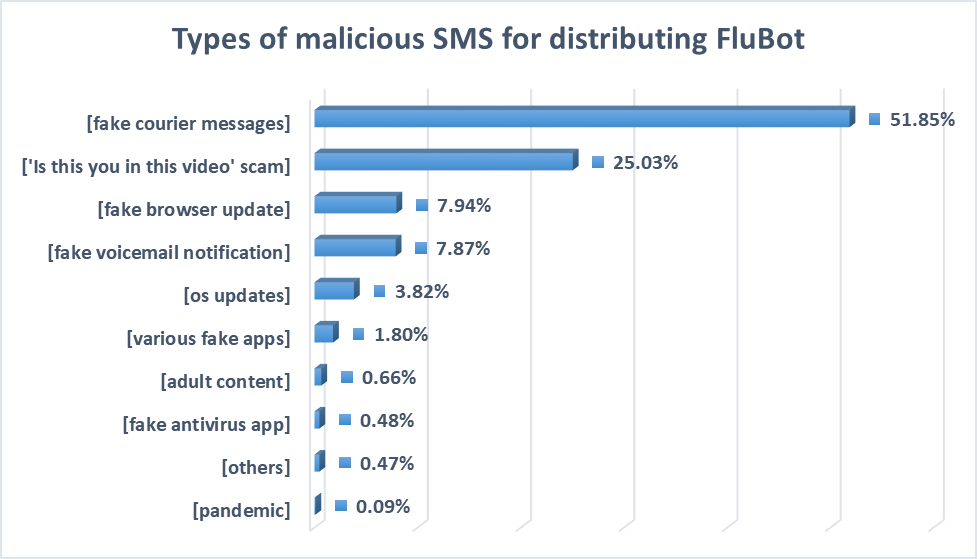

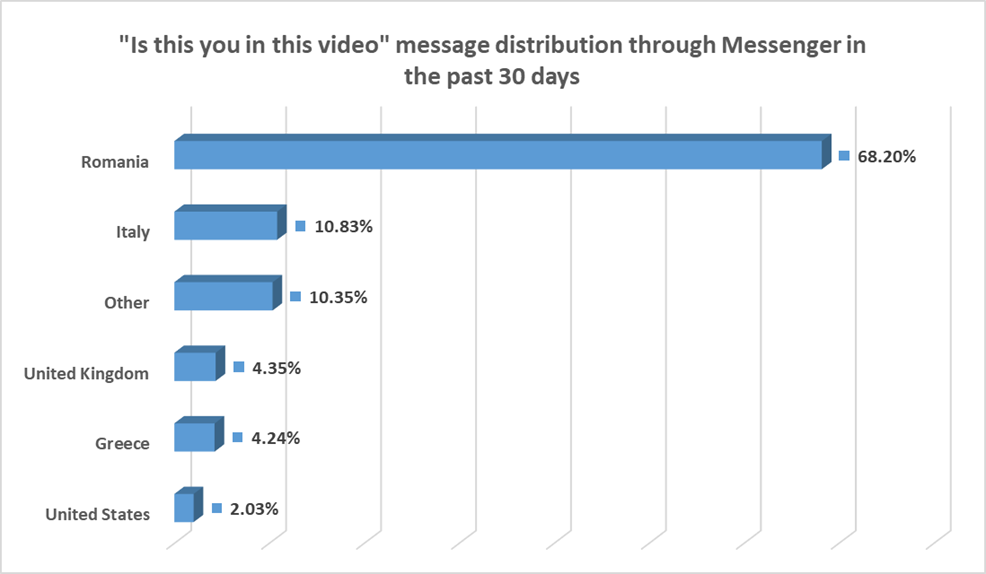

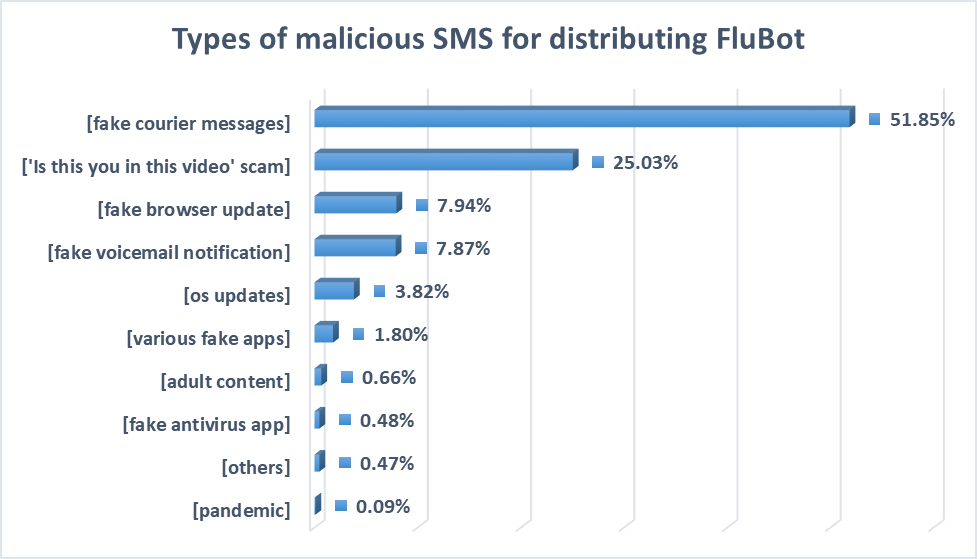

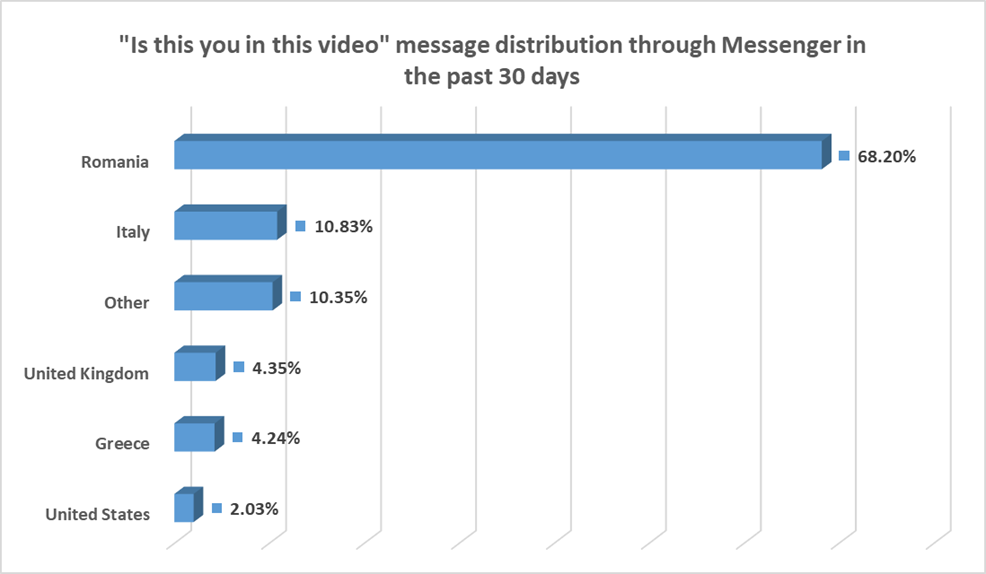

Quali sono i messaggi SMS ai quali fare attenzione per non farsi fregare? Secondo Bitdefender Labs, che ha intercettato da inizio dicembre più di 100.000 SMS malevoli di questo tipo (che hanno lo scopo di diffondere FluBot), sono principalmente quelli di falsi corrieri (51,85%) e i classici “sei tu in questo video?” (25,03%). Seguono a distanza altri tentativi di scam basati su falsi aggiornamenti del browser, falsi messaggi in segreteria, falsi aggiornamenti del sistema e così via.

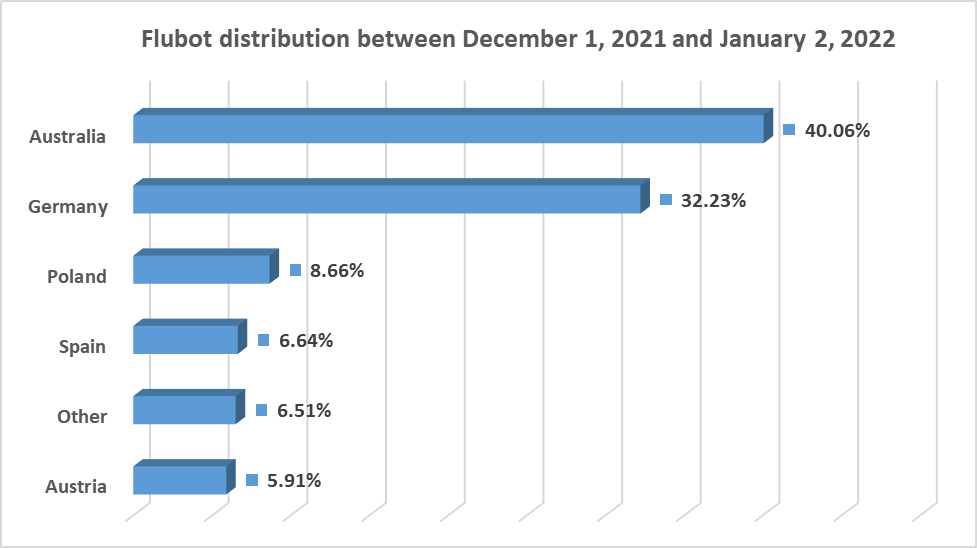

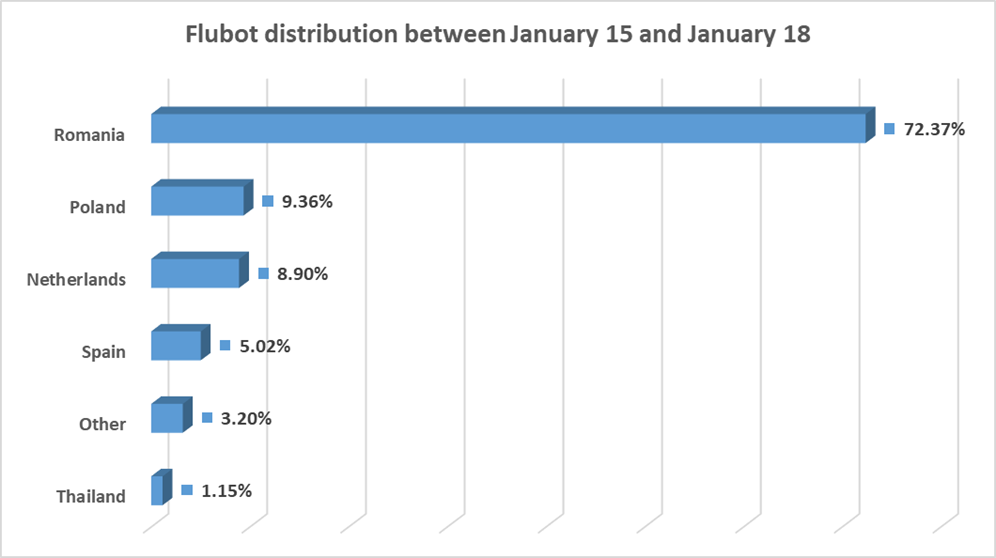

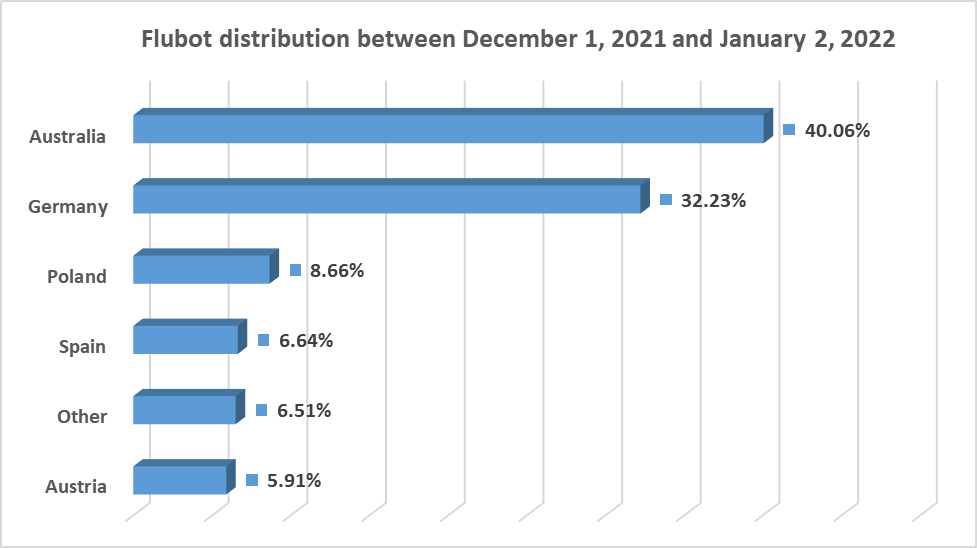

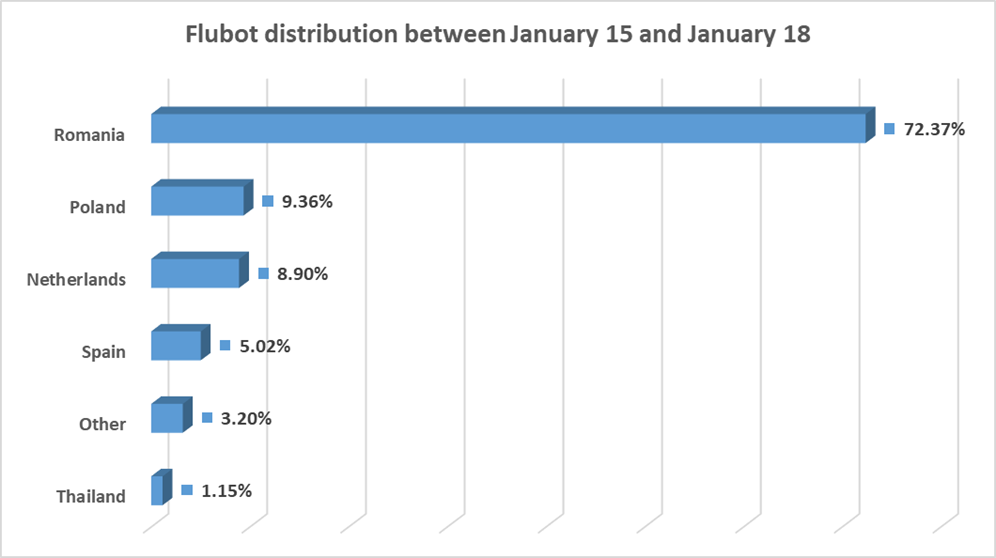

Nelle ultime settimane FluBot pare essersi concentrato principalmente in Australia e Germania, ma non mancano altri Paesi europei come Romania (soprattutto da gennaio), Polonia, Paesi Bassi, Spagna e Austria. Con un pretesto i malware provano o a rubare dati di accesso (phishing) oppure a far installare software malevolo.

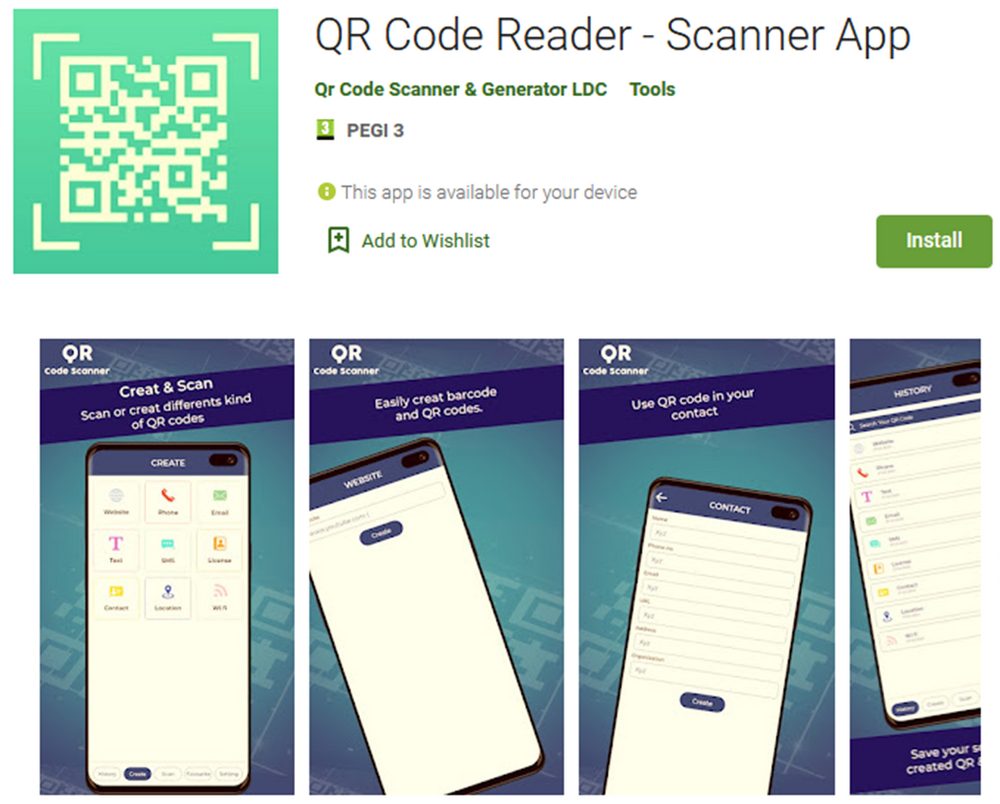

Il Google Play Store resta il posto più sicuro dove scaricare e installare app per Android, ma come già dimostrato in passato non mancano i problemi, in questo caso legati al trojan bancario TeaBot (o meglio, una sua “variante”). Le indagini hanno portato all’app denominata “QR Code Reader – Scanner App”, con più di 100.000 download: quest’ultima ha contribuito a distribuire ben 17 versioni del malware in questione per poco più di un mese.

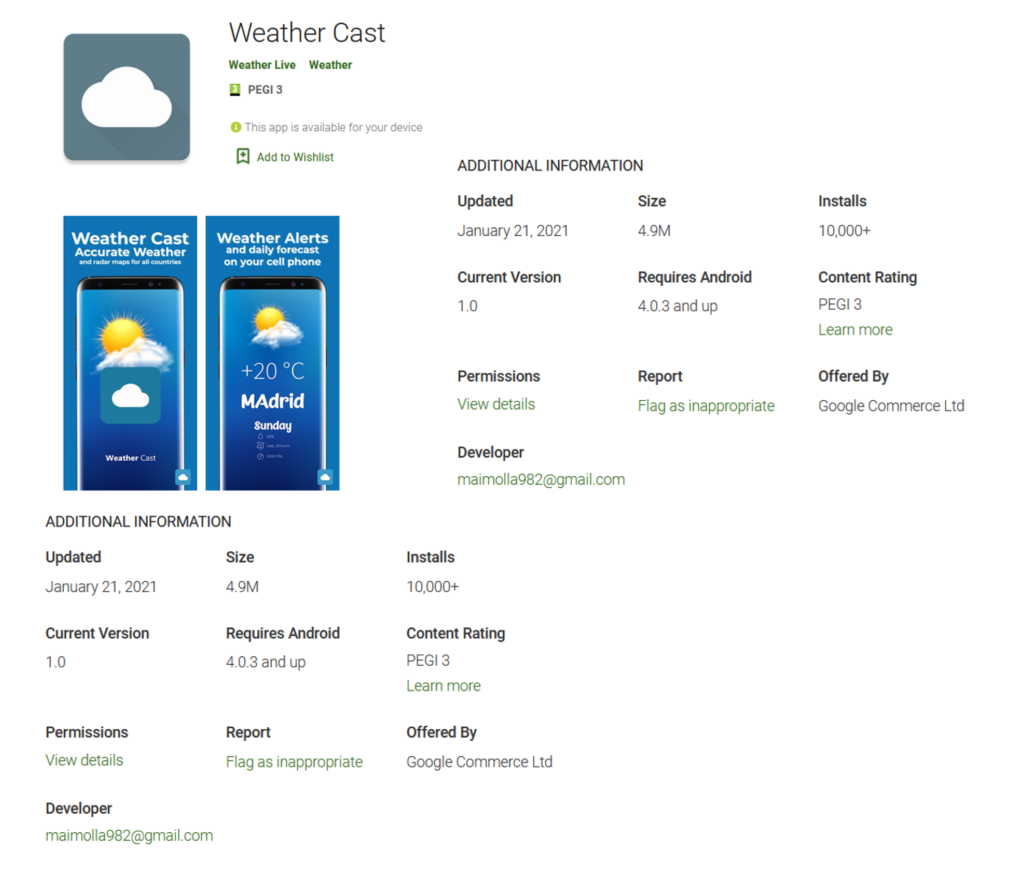

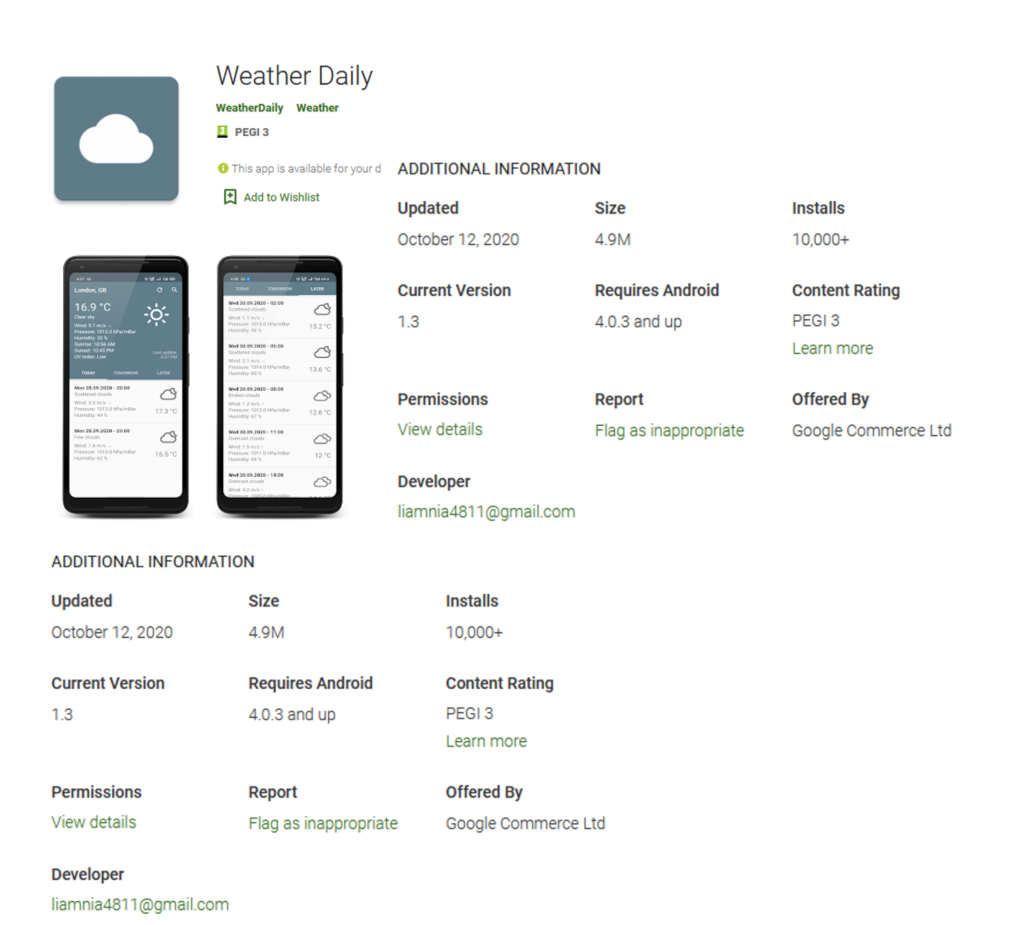

Come agisce? L’app sembra funzionare per quello che è stata progettata, ma in background agisce un servizio che va a verificare il prefisso internazionale dell’operatore corrente: se scopre un Paese che inizia con “U” (come USA, ad esempio) o non è disponibile, l’app salta l’esecuzione del codice dannoso, altrimenti procede. Un sistema simile è stato sfruttato per altre app sul Play Store, come “2FA Authenticator”, “Weather Cast” e “Weather Daily”, che poi sono state fortunatamente bloccate.

Fate dunque sempre attenzione a ciò che installate sul vostro smartphone o tablet Android, anche se proviene dal Google Play Store: fate sempre caso ai permessi richiesti dalle app (se incoerenti o ritenuti eccessivi evitate di rischiare), alle recensioni e al numero di installazioni. Se vi fa sentire più al sicuro potete anche affidarvi a una delle soluzioni antivirus a disposizione per Android.

Per saperne di più sugli attacchi più recenti dei malware FluBot e TeaBot potete seguire questo link.