I ricercatori della compagnia Palo Alto Networks hanno scoperto una importante vulnerabilità che affligge all’incirca il 50% dei terminali Android. Più precisamente, la falla di sicurezza è stata riscontrata su tutte le versioni del robottino verde precedenti alla 4.2 e su alcuni terminali Android 4.3.

Prima di passare alla descrizione del problema ci sembra giusto precisare che la vulnerabilità può causare danni solo ed esclusivamente se l’utente installa applicazioni da fonti esterne al Play Store.

Il bug (se così vogliamo chiamarlo) è stato denominato Android Installer Hijacking. Vediamo subito come funziona.

Ammettiamo che un un utente si accinga ad installare una applicazione scaricata da internet o da uno store alternativo. Tale applicazione, o meglio l’APK, sarà certamente salvata all’interno di uno spazio di memoria non protetto (ad esempio all’interno di /sdcard).

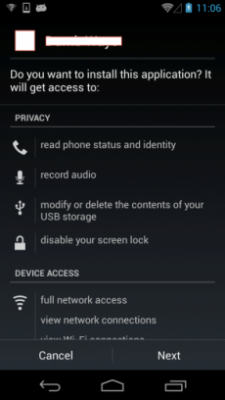

Una volta avviata l’installazione il sistema farà partire il PackageInstaller (quel componente di Android che si occupa di installare le app). Quest’ultimo verificherà le informazioni principali riguardanti l’APK e mostrerà la lista dei permessi all’utente in modo che quest’ultimo possa leggerli e, nel caso, accettarli.

In questo preciso istante, ovvero mentre l’utente consulta i permessi, l’APK può essere modificato o sostituito. La verifica dei permessi e dell’app ha luogo solo prima che la schermata di cui abbiamo parlato venga mostrata all’utente, ragion per cui una eventuale modifica o sostituzione dell’APK, se eseguita dopo la prima verifica, non può essere rilevata dal sistema. In questo modo si rende possibile una situazione paradossale, ovvero che cliccando su “Installa” l’utente vada ad installare un programma con permessi completamente diversi da quelli che vengono mostrati a schermo.

Affinché il processo vada a buon fine sono necessari due requisiti:

- che sul dispositivo sia presente una app malevola (ma apparentemente innocua) che si occupi di sostituire l’APK in fase di installazione (questa app può essere scaricata da qualsiasi fonte, ma i ricercatori non hanno precisato se app di questo tipo siano presenti anche sul Play Store);

- che l’utente installi un APK di qualsiasi tipo (un gioco, un lettore musicale, qualsiasi app non malevola) da una fonte esterna al Play Store.

L’app citata al punto 1, come abbiamo già accennato, si occupa di sfruttare la vulnerabilità di Android e sostituisce o modifica un’applicazione innocua (citata al punto 2) al fine di far installare del software malevolo senza che l’utente possa conoscerne gli effetti sul sistema (ovvero i permessi cui avrà accesso).

La spiegazione è un po’ complessa ma la soluzione è molto semplice. Se utilizzate uno smartphone Android 4.4 Kitkat o versioni successive sappiate che la falla è già stata sanata. Viceversa, se possedere un dispositivo basato su Android 4.3 e versioni inferiori potete ricorrere al software pubblicato da Palo Alto Networks (link a seguire) per verificare se il vostro smartphone o tablet sia vulnerabile al bug.

In caso di vulnerabilità evitate di installare applicazioni da fonti esterne al Play Store.

[pb-app-box pname=’com.paloaltonetworks.ctd.ihscanner’ name=’Installer Hijacking Scanner’ theme=’discover’ lang=’en’]