Un clamoroso colpo di scena scuote il panorama della sicurezza mobile, il codice sorgente di ERMAC 3.0, uno dei trojan bancari più sofisticati in circolazione per Android, è trapelato online in maniera del tutto inaspettata. La fuga di notizie non solo rivela la complessità dell’infrastruttura utilizzata dai cybercriminali, ma porta con sé implicazioni contrastanti: da un lato una vittoria per i ricercatori di sicurezza, dall’altro un potenziale rischio se il codice dovesse essere riutilizzato da altri gruppi per sviluppare nuove varianti ancora più insidiose.

Cos’è ERMAC e perché fa paura

ERMAC non è un malware qualunque, basato sulle fondamenta di trojan storici come Cerberus e Hook, rappresenta un’evoluzione particolarmente pericolosa, in grado di colpire oltre 700 applicazioni Android tra servizi bancari, app di shopping e piattaforme di criptovalute.

Le sue tecniche sono sofisticate, ERMAC può creare schermate di login fasulle sovrapposte ad app legittime per rubare credenziali, intercettare SMS e chiamate, leggere messaggi Gmail, accedere ai contatti salvati e persino utilizzare la fotocamera frontale per scattare foto all’insaputa dell’utente; un arsenale completo che lo rende una delle minacce più temute nell’ecosistema Android.

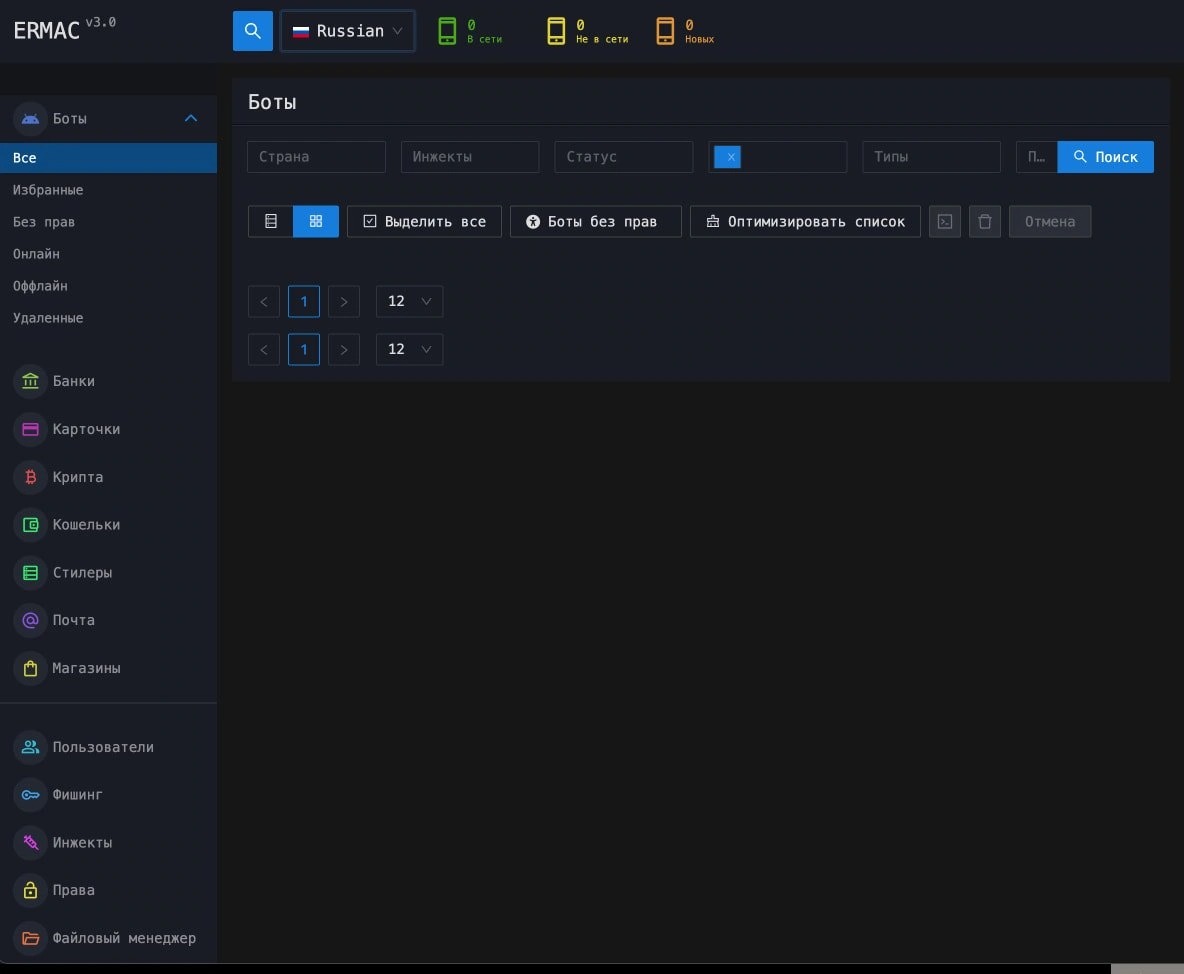

La scoperta è stata fatta dai ricercatori di Hunt.io, che hanno individuato in una directory non protetta il pacchetto completo del malware, non si parla quindi solo di frammenti di codice, ma dell’intera infrastruttura: backend del trojan, pannello di controllo front-end, server di esfiltrazione dei dati e tool di personalizzazione per creare attacchi su misura.

Come se non bastasse, il pannello di amministrazione del server non era protetto da password e all’interno del codice erano presenti credenziali hardcoded e token statici, elementi che di fatto consegnano ai difensori una mappa dettagliata delle debolezze dell’operazione criminale.

La fuga di notizie rappresenta senza dubbio un colpo durissimo per chi gestiva ERMAC, i gruppi che pagavano migliaia di dollari al mese per accedere al malware si trovano ora con un progetto esposto al pubblico, minando fiducia e credibilità.

D’altra parte però, la pubblicazione del codice sorgente apre la strada a uno scenario opposto, nuovi criminali potrebbero sfruttarlo per creare varianti modificate, magari più difficili da rilevare dagli antivirus e dai sistemi di protezione; è il classico esempio di lama a doppio taglio, in cui un errore apparentemente banale (lasciare una directory senza protezioni adeguate) può cambiare radicalmente gli equilibri della sicurezza informatica.

Sebbene la fuga riguardi principalmente la community di sviluppatori e ricercatori di sicurezza, le conseguenze ricadono indirettamente anche sugli utenti finali; malware come ERMAC vengono diffusi tramite app malevole scaricate da store non ufficiali, link ingannevoli o campagne di phishing. Il consiglio resta sempre quello di scaricare app solo dal Google Play Store, mantenere attivo Play Protect, aggiornare regolarmente il dispositivo e, se possibile, utilizzare una soluzione antivirus mobile per un ulteriore livello di protezione.

La storia di ERMAC 3.0 dimostra ancora una volta quanto fragile possa essere l’equilibrio tra cybercriminalità e difesa, un singolo errore dei criminali ha permesso di smascherare una delle minacce Android più avanzate, ma allo stesso tempo la disponibilità pubblica del codice potrebbe alimentare una nuova ondata di varianti.

Gli utenti Android non devono farsi prendere dal panico, ma nemmeno abbassare la guardia: attenzione alle app che si installano, prudenza nel cliccare su link e aggiornamenti costanti restano le armi più efficaci per tenere a distanza minacce come ERMAC.

- PhantomCard è un nuovo malware che sfrutta l’NFC per svuotare i conti bancari

- LunaSpy è un nuovo malware Android che si finge un antivirus per rubare i vostri dati

- Il malware Konfety torna alla ribalta con nuove tecniche di evasione

- Attenti ai malware FakeUpdates e AsyncRAT: minacce sempre più diffuse e insidiose