HeroRat è una nuova famiglia di malware per Android che si diffonde tramite app store di terze parti, social media e applicazioni di messaggistica. Individuato dai ricercatori ESET, il nuovo RAT (Remote Administration Tool) ha abusato del codice sorgente di Telegram dallo scorso agosto e risulta offerto in vendita su un canale Telegram dedicato.

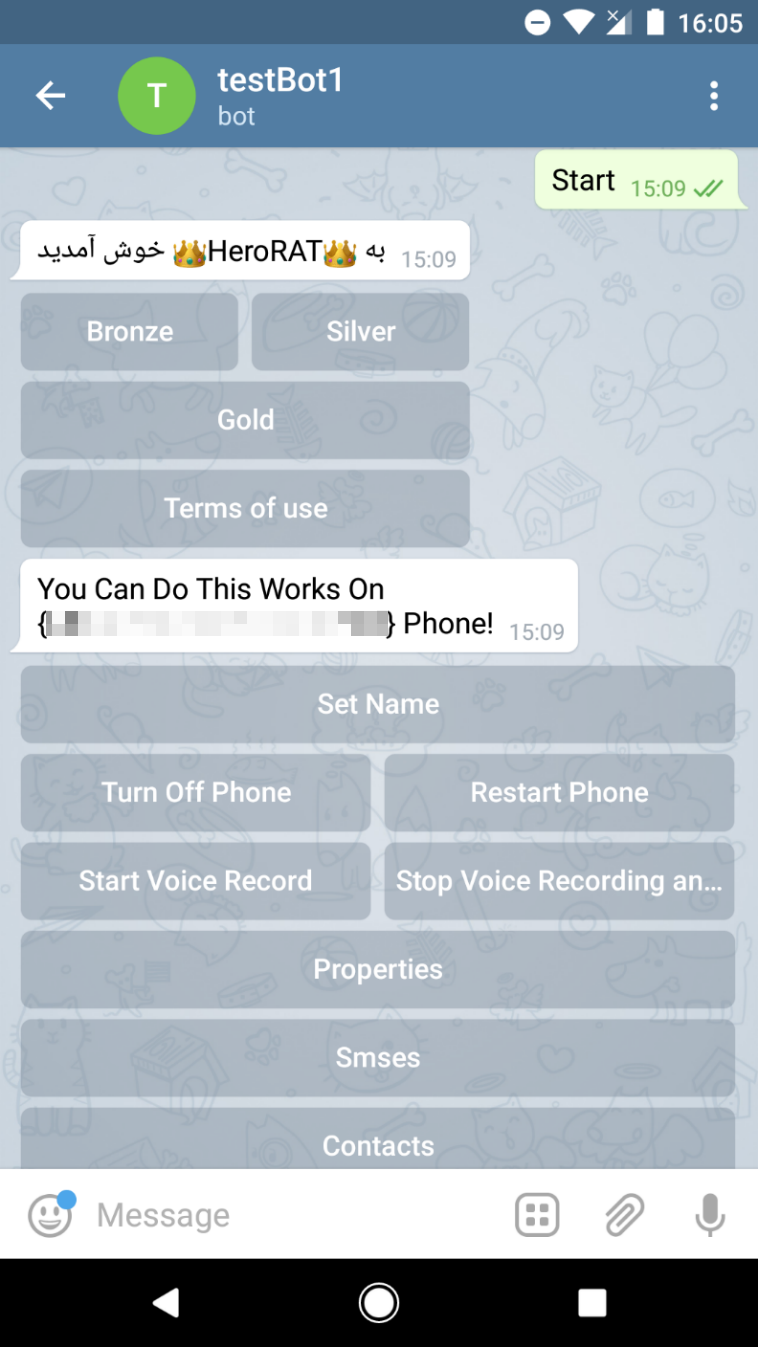

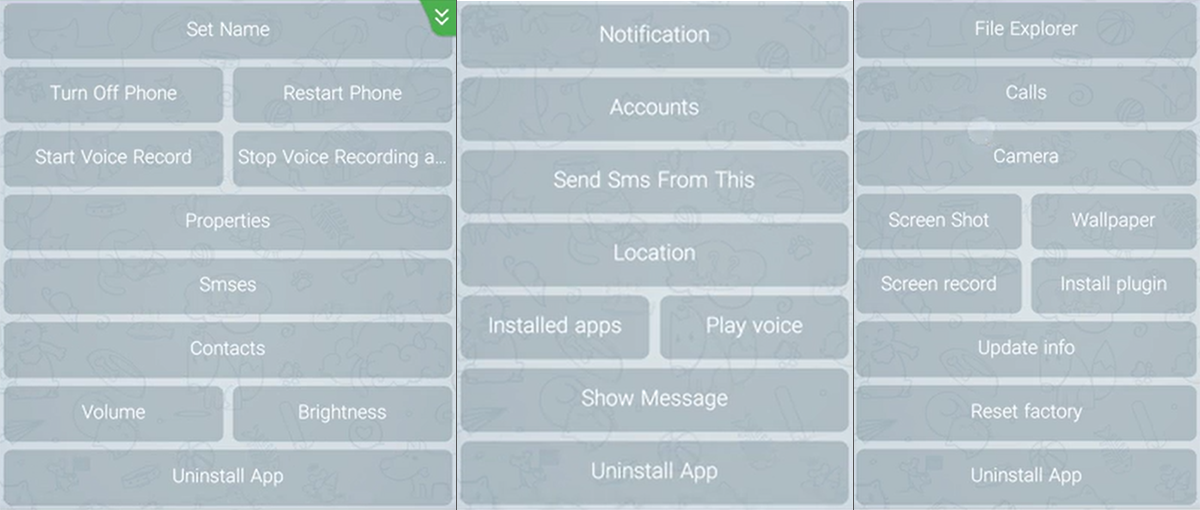

Questo genere di malware dispone purtroppo di una serie di funzioni di spionaggio e di estrapolazione di file: consente ad esempio ai malintenzionati di intercettare messaggi, contatti, chiamate, registrare audio, rilevare la posizione, controllare le impostazioni del dispositivo e inviare messaggi di testo.

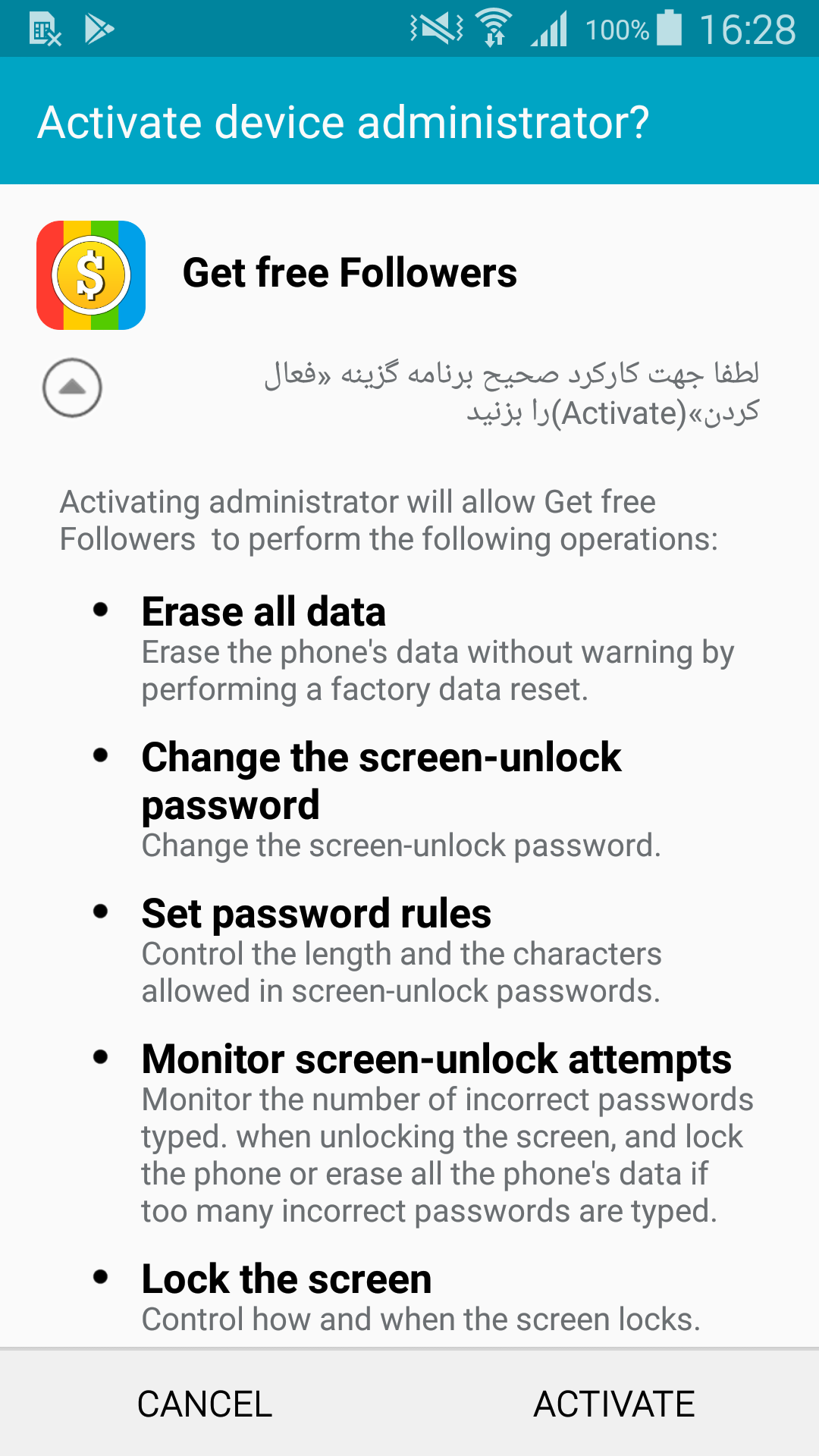

HeroRat non è presente sul Google Play Store e risulta per ora distribuito principalmente in Iran, dove ha preso piede grazie a un’app che promuove Bitcoin, connessioni a Internet gratuite e followers aggiuntivi sui social media. Funziona su tutte le versioni di Android, visto che l’utente viene ingannato e portato a concedere le dovute autorizzazioni.

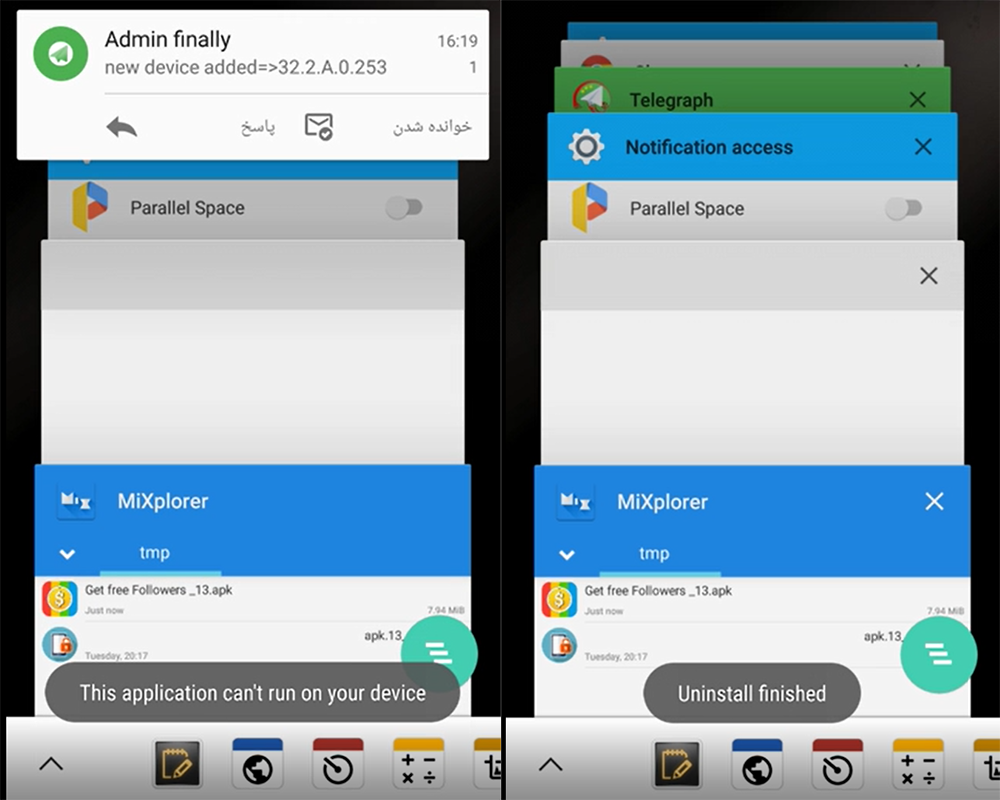

Come funziona esattamente? Dopo che l’app infetta è stata installata con le dovute autorizzazioni, compare un popup che avvisa che l’applicazione non può essere eseguita e che verrà dunque disinstallata; a questo punto scomparirà l’icona dall’app drawer e il malintenzionato avrà accesso al dispositivo dell’ignara vittima, controllato tramite un bot configurato e gestito dai cybercriminali tramite Telegram.

Come difendersi da queste minacce? Innanzitutto installate solamente app da store certificati come il Google Play Store e fate attenzione alle recensioni degli utenti e alle autorizzazioni richieste. Se ritenete di poter essere incappati in qualche malware di questo genere potete scansionare lo smartphone con un’app apposita (ad esempio “Mobile Security & Antivirus” della stessa ESET), che rileverà la minaccia come Android / Spy.Agent.AMS e Android / Agent.AQO e la bloccherà.