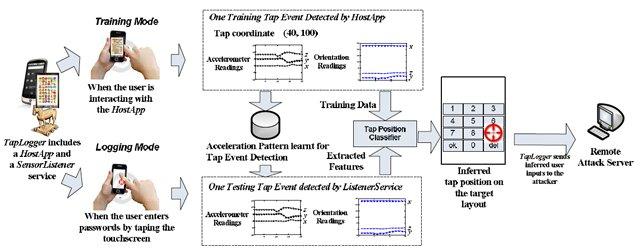

I ricercatori della Pennsylvania State University in collaborazione con IBM hanno realizzato TapLogger, un codice proof-of concept camuffato da applicazione giocosa in cui l’utente è invitato a completare 30 percorsi con 400 tap event.

Ma in realtà questi 400 tocchi sono la fase di allenamento del trojan che registra le informazioni dai movimenti eseguiti sul dispositivo durante la pressione di una particolare sezione dello schermo, infatti, una volta avuto un sostanzioso database di tocchi, TapLogger è pronto ad indovinare numeri e lettere selezionate sulla tastiera virtuale del display multitouch.

L’utente ignaro sarà vittima del trojan che lavorerà in background, monitorando le lettere che vengono restituite dall’accelerometro integrato del telefono, dal giroscopio e dai sensori di orientamento al fine di catturare i numeri di telefono, così come le varie cifre inserite nel dispositivo.

Quindi il trojan è anche capace di recuperare il PIN di protezione dello smartphone ed il codice segreto di una carta di credito, tutte cose testate dai ricercatori simulando due attacchi pratici.

TapLogger è stato progettato per Android, ma i ricercatori affermano che anche iOS è vulnerabile a questo tipo di attacco, quindi il problema da risolvere è legato all’accessibilità dei dati raccolti dai sensori di movimento anche per le app non datate di permessi di accesso.

[Via]