SafetyNet, un set di API strettamente legate a Google Play Services, può essere “richiamata” da applicazioni di terze parti al fine di controllare se l’ambiente software in cui vengono eseguite è stato in qualche modo “manomesso”. Questo check porta SafetyNet a controllare varie informazioni come ad esempio l’eventuale sblocco del bootloader, condizione quasi sempre necessaria per il modding su Android.

Controllo hardware per SafetyNet

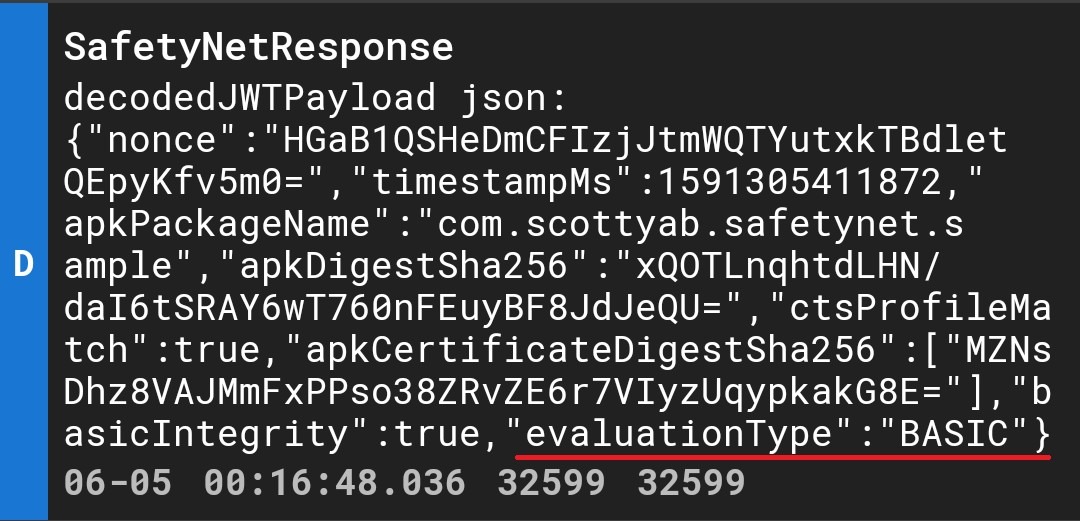

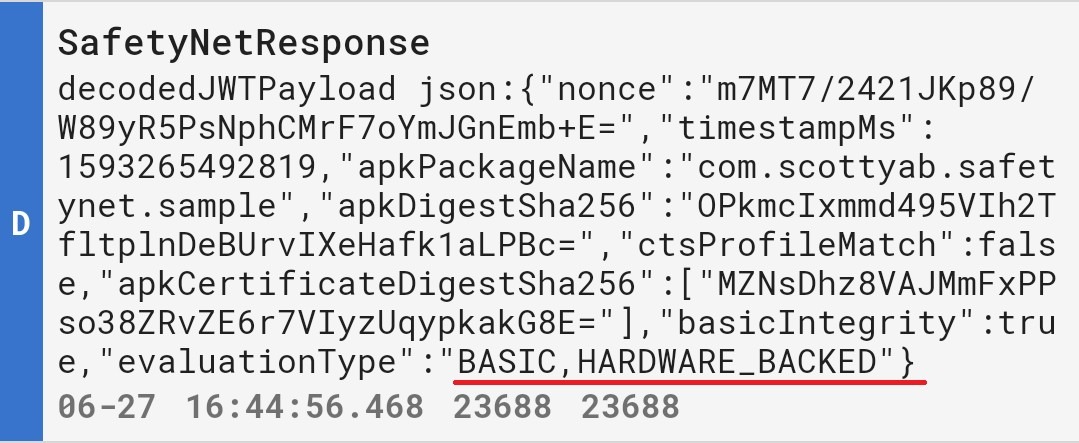

Magisk, il tool open source che permette il root degli smartphone Android in modo semplice e lineare, si basa su alcune piccole falle circa l’implementazione di SafetyNet per far sì che alcune applicazioni (pensiamo quelle bancarie) non “notino” la presenza di modifiche al sistema operativo. In queste ore, ciò che avevamo visto lo scorso marzo circa Magisk Hide, starebbe diventando molto popolare nell’ecosistema Android con la novità circoscritta alla presenza di componenti hardware pensati per il check di SafetyNet.

Ad oggi questa soluzione non è ancora stata implementata su larga scala, ma nel caso in cui dovesse esserlo, soluzioni che permettono il flash di custom ROM o il root non potrebbero più funzionare – a meno di non trovare bug. Secondo John Wu, lo sviluppatore di Magisk, non esiste ad oggi un sistema in grado di aggirare questo problema. Potrebbe essere possibile installare qualche modulo Xposed per evitare il check hardware di SafetyNet, ma Wu è convinto che questo genere di workaround sarebbe impossibile da nascondere.

Come riportano i colleghi di XDA questi importanti cambiamenti voluti da Google ruotano sulla possibilità che Google Play Services utilizzi componenti hardware per controllare se il software del dispositivo sia stato in qualche modo manomesso.

Più trasparenza per il programma AER

Google starebbe anche apportando delle importanti modifiche al programma Android Enterprise Recommended (AER), ovvero quella piattaforma a cui fanno riferimenti le aziende per certificare i dispositivi che sono utilizzabili all’interno delle compagnie. Secondo quanto dichiarato dallo sviluppatore Android @deletescape e visionato anche dagli sviluppatori XDA, pare che il colosso di Mountain View stia spingendo le aziende ad essere più trasparenti su come gestiscono gli aggiornamenti di sicurezza – ad oggi i vendor che richiedono la certificazione AER devono rilasciare update di sicurezza entro 90 giorni.

L’idea di Google sarebbe quella di offrire agli utenti la possibilità di conoscere in anticipo con quale versione del software il device è stato commercializzato, con quale versione si trova adesso e quali aggiornamenti saranno rilasciati per esso. Al momento sembra che le novità per quanto riguarda il programma AER siano state discusse da Google e alcuni OEM negli ultimi 15 giorni, pertanto non è ancora chiaro se sono in essere già da adesso o se lo saranno in futuro.

Resta lodevole la volontà di Google di offrire maggiore trasparenza permettendo così a noi utenti di scegliere con cognizione di causa fra la grande mole di smartphone presenti sul mercato.